Vertrauliche Verschlußsache

B 434-281/88

008  Ausfertigung

21 Blatt

Gebrauchsanweisung

POLLUX

(SSAM)

1988

Ausfertigung

21 Blatt

Gebrauchsanweisung

POLLUX

(SSAM)

1988

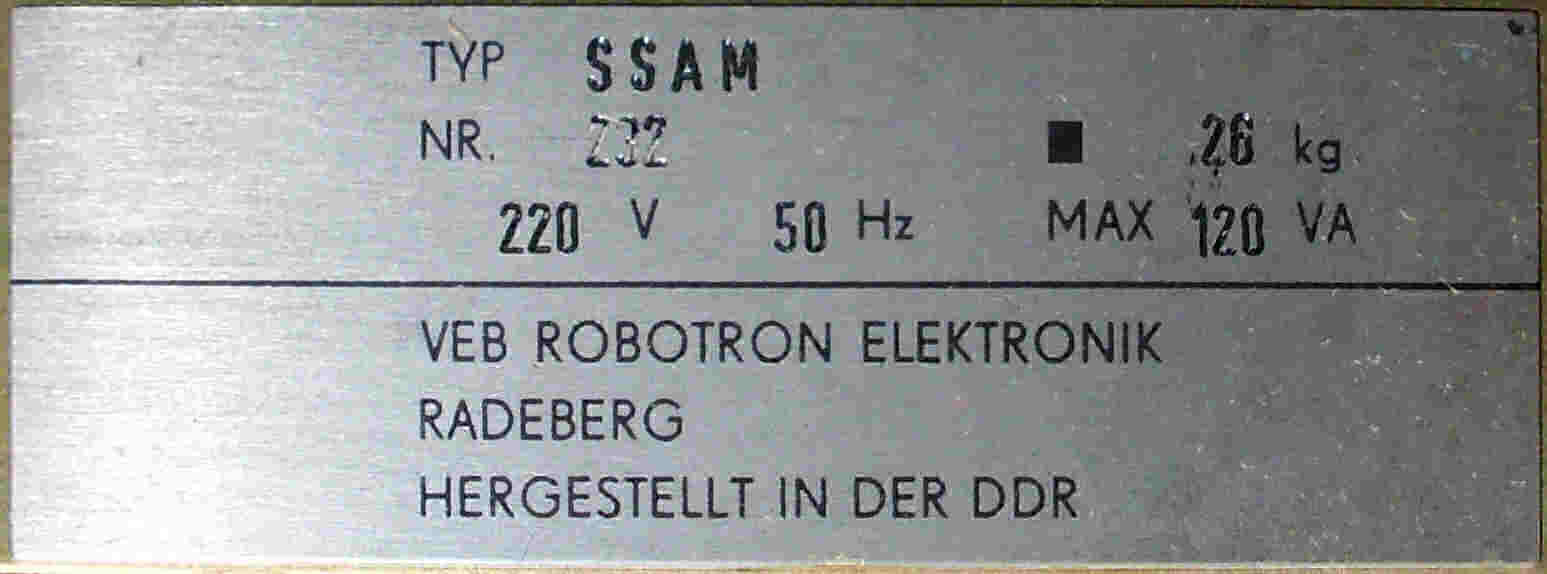

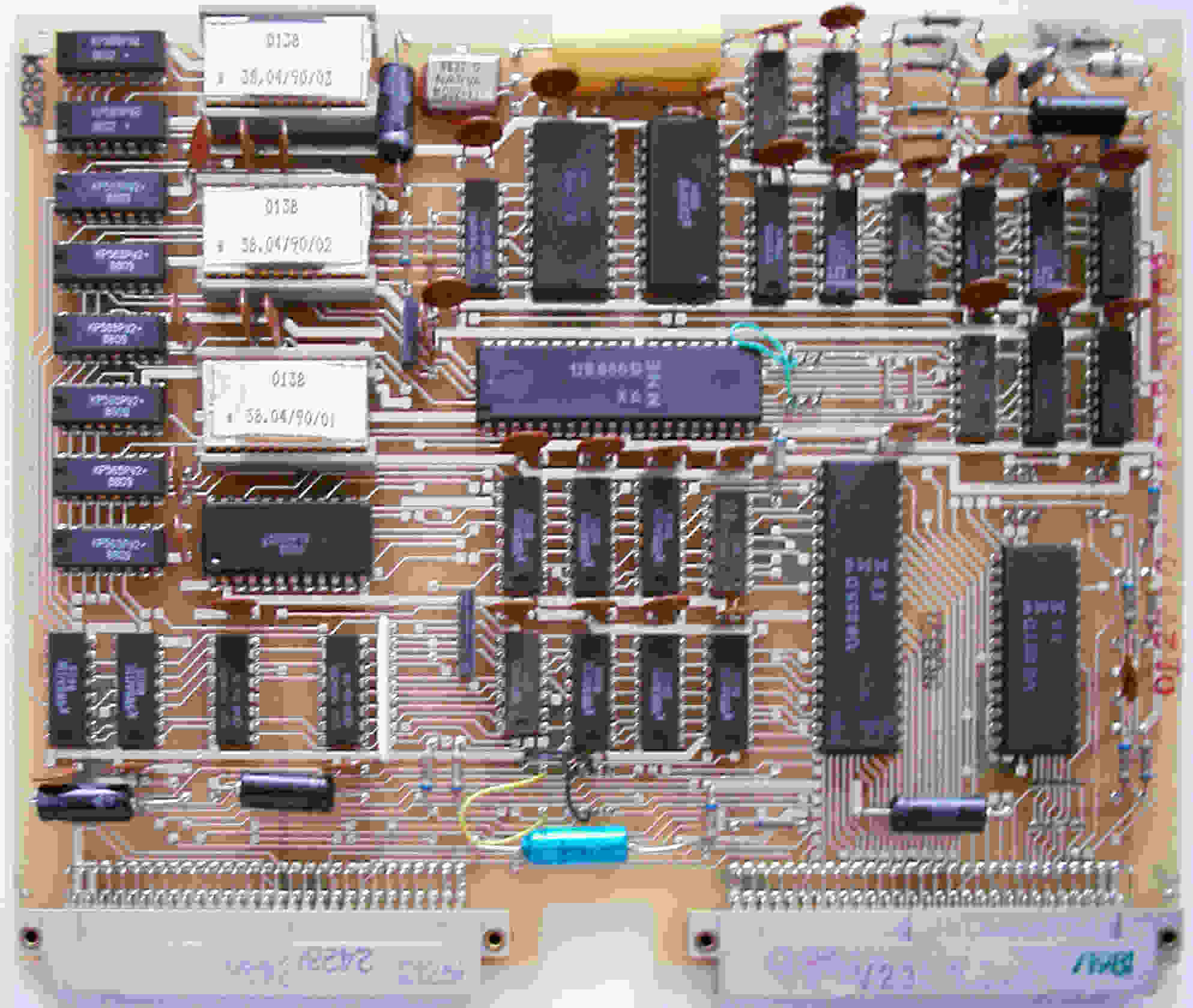

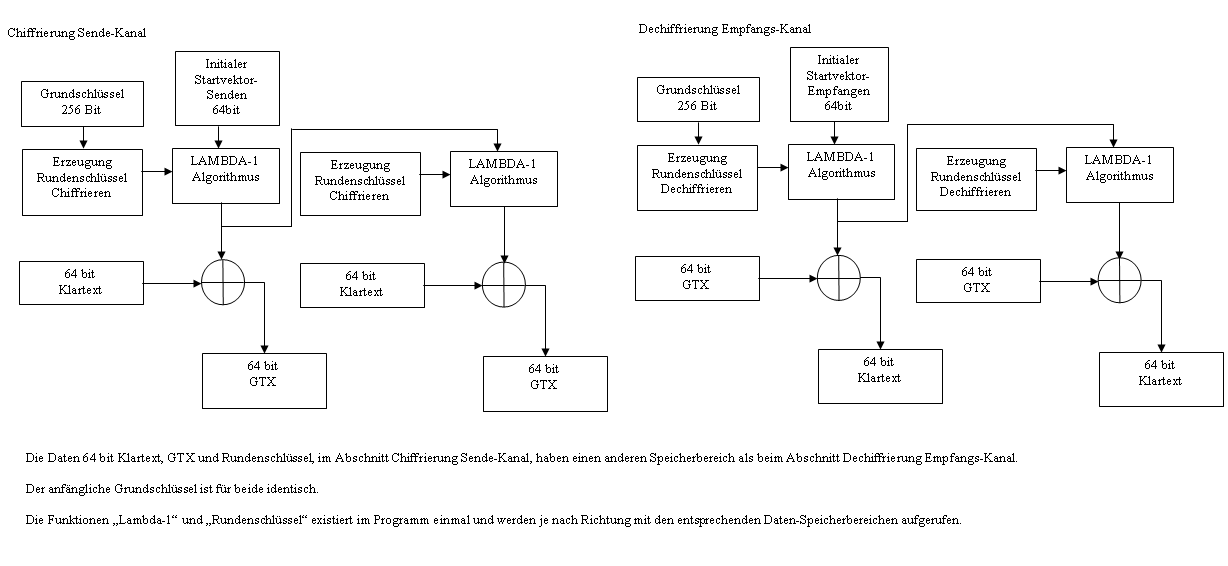

Die T-325 POLLUX kam ab Ende 1988 im MfS, der NVA und beim Zoll zum Einsatz. Beginn der Softwareentwicklung ist datiert auf den 14.10.1988 Die T-325 ersetzt den Gerätesatz T-226 DM mit dem Schnittstellenwandler T-309. Es dient der Chiffrierung der ITS. ITS ist die Abkürzung für Informationstechnische Systeme, Daten- endeinrichtung DEE wie Siemens 4004, ESER, Fernkopierer mit V.24/V.28 Infotec 6500 VM. SSAM ist die Abkürzung fürSchnittstellenadapter M. Für die Chiffrierung von Daten oder Faksimile wurde die T-325 mit dem entsprechenden ROM Satz (POLLUX-ROM, FAX-ROM) ausgerüstet. Die T-325 besteht aus den K-1520 Karten: ZRE K2521 und OFS K3620. Und einer Erweiterungskarte mit 2*PIO und den Anschluß zur DFÜ-Kopplung. Die T-325 ist für die Chiffrierung von Daten im handvermittelten Datennetz sowie auf Standleitungen bei Übertragungsgeschwindigkeiten von 600, 1200, 2400 und 4800 bit/s vorgesehen. Als DEE können angeschlossen werden: - Bildschirmsystem (BSS) EC 7920 · mit Bildschirm (BS) EC 7921 · und Gerätesteuereinheit (GSE) EC 7927 - Einzelbildschirm (BS) K 8914 EC 7925 - Bürocomputer (BC) A 5120, A5130 EC 8577 - Universelle Bildschirmterminal EC 8565 (UBT) K 8931 - Multiplexer MPD-4 mit SAS 4220 EC 3404 - Kommerzieller Basisrechner EC 8551 (KBR) A 6402 - Terminalsteuerrechner TSR/A EC 8373 (MUX/KON) K 8563 - Personalcomputer PC 1715 - ESER-PC EC 1834 Als DÜE können angeschlossen werden: - Modem TAM 601 EC 8006 AM 1200 EC 8006 AM 2400 EC 8011 VM 2400 EC 8110 - GDN DNÜ K 8172 EC 8028

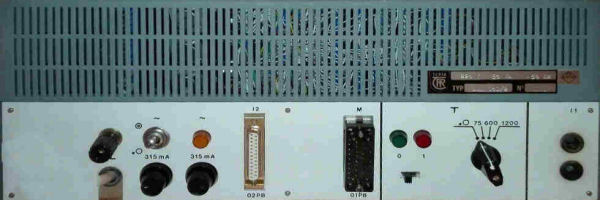

Abb. Frontblende TAM 601 Modem, EC8006

Abb. Rückseite TAM 601 Modem, EC8006 Es gibt nur die individuelle Chiffrierverbindung. Schlüsselsystem der T-325: - Langzeitschlüssel (LZS) im EPROM (K-Box 1 u. K-Box 2) 1024 Byte - Zeitschlüssel (SLS) auf Lochstreifenabschnitt Typ 853 256 bit - Synchronfolge (SYF), gleichbedeutend Initialisierungsvektor (IV) 64 bit - Kenngruppe, auf dem SLS 24 bit Der Zeitschlüssel wurde mit einem festen Algorithmus, kryptologisch definiert. Der Chiffrieralgorithmus und das Schlüsselsystem wurde von der T-314 SAMBO/MAJA übernommen und auch in der T-311 SELEN eingesetzt. Einen Schlüsselgenerator für die Erzeugung eines gültigen Schlüsselabschnittes steht unter Download zur Verfügung. Zur Erzeugung eines Schlüssellochstreifens kann der USB2FsM Adapter genutzt werden.

Alle Fotos stammen aus der NVA Ausstellung Harnekop. Sammler*96

Abb. Frontplatte der T-325.

Abb.: Typenschild der T-325.

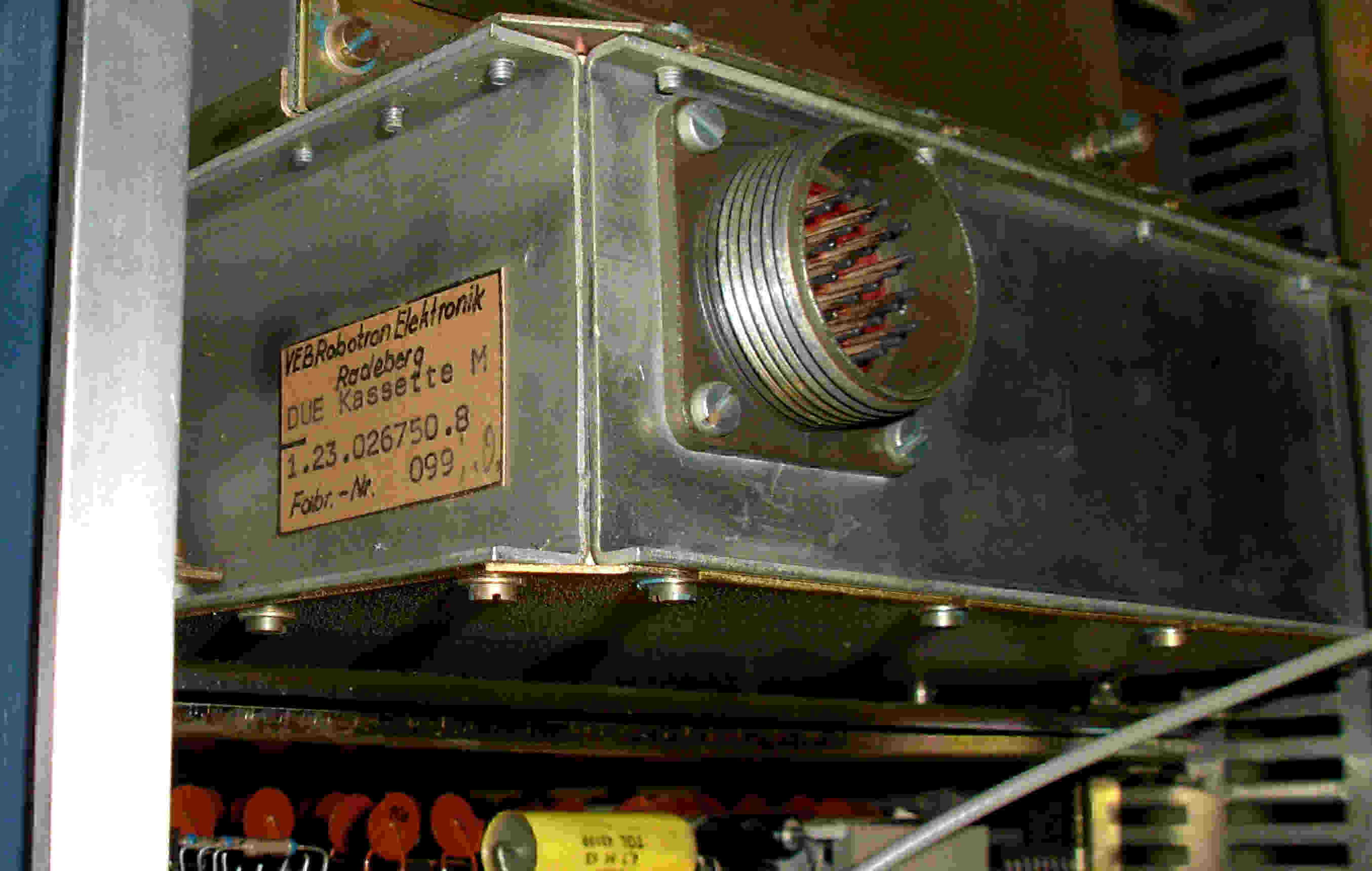

Abb.: Anschlußmodul DÜE.

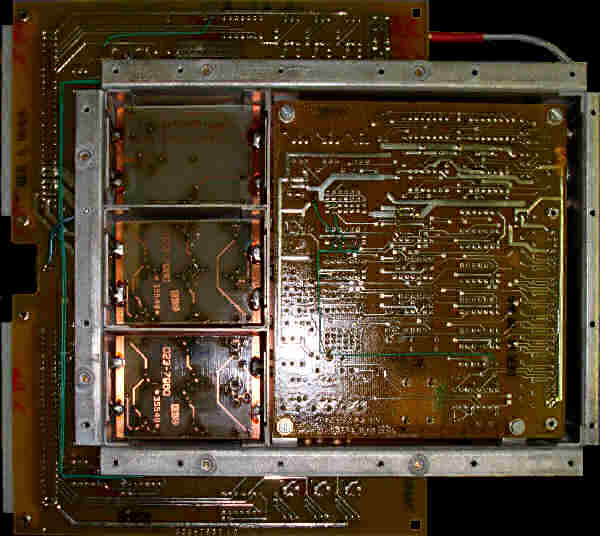

Abb.: Innenansicht Anschlußmodul DÜE.

Abb.: Innenansicht galvanische Trennung T-325 - DÜE.

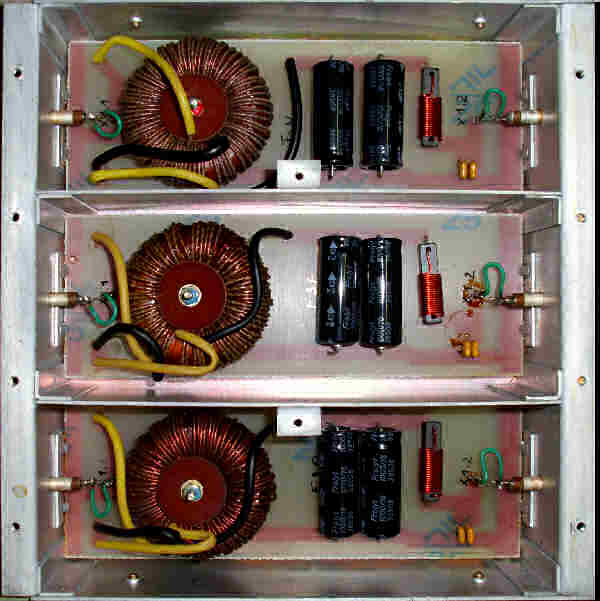

Abb.: Innenansicht Filter Gleichspannungsversorgung DÜE.

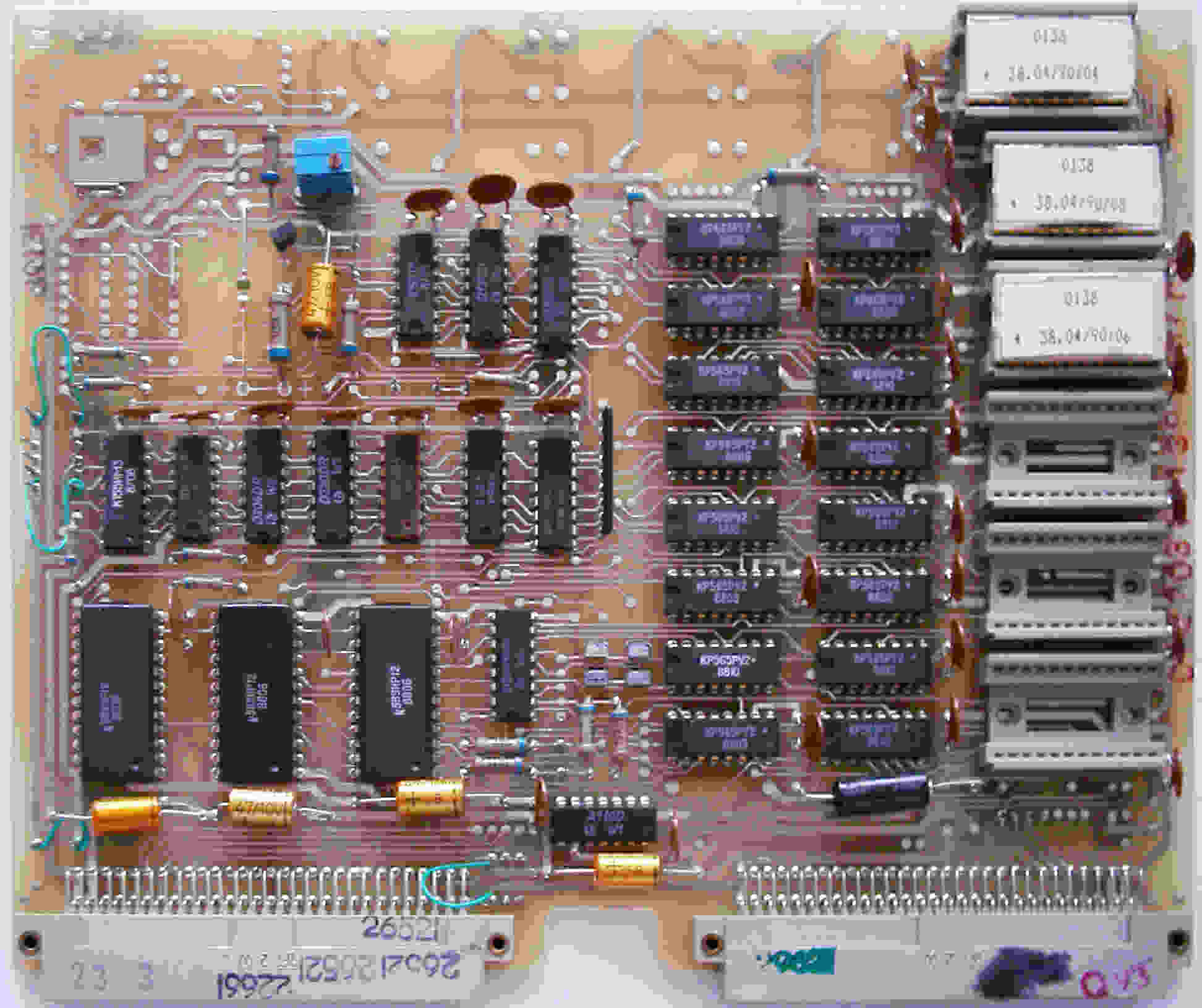

Abb.: Standard K1520 CPU Karte.

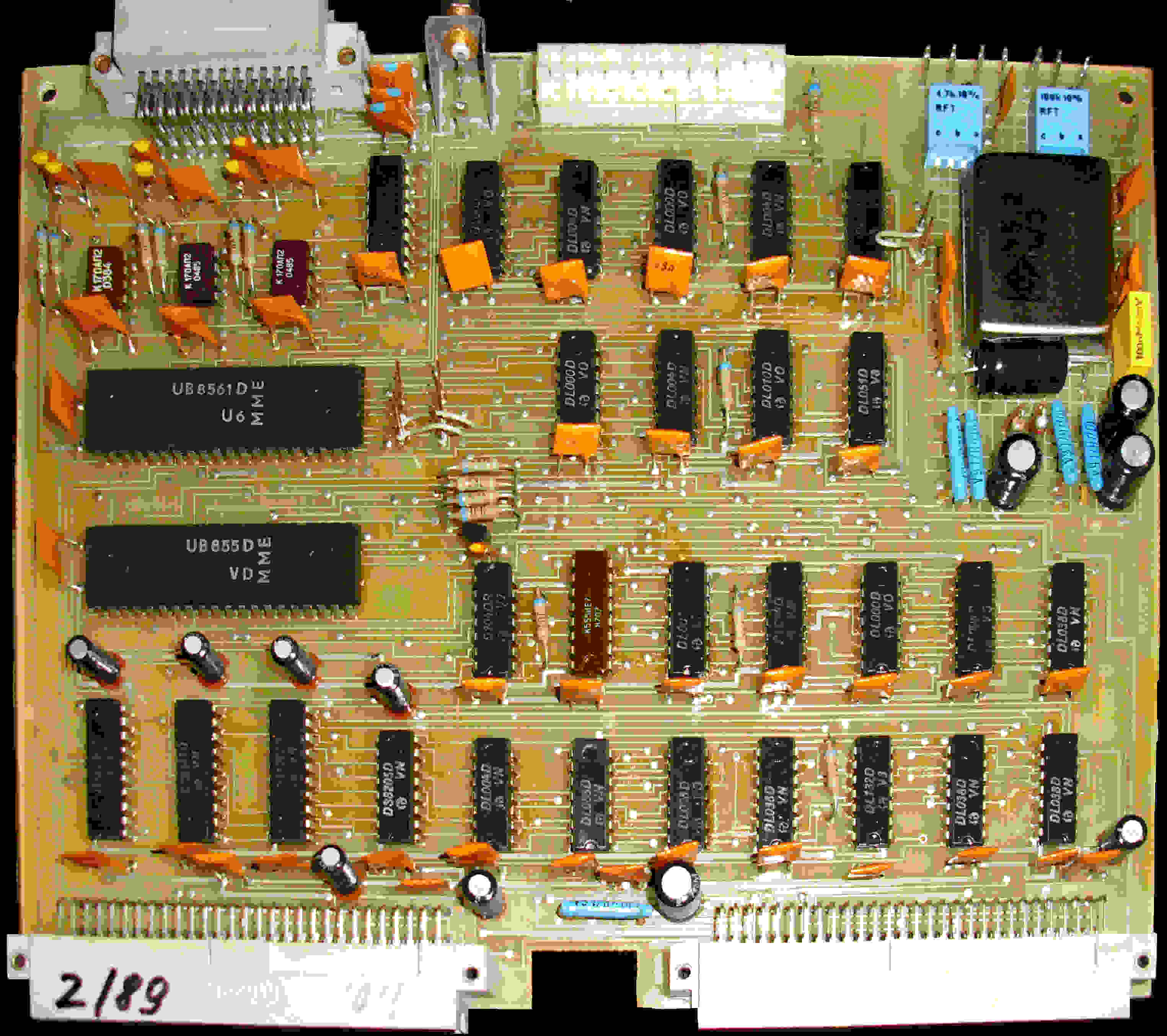

Abb.: Standard K1520 ROM RAM Karte.

Abb.: Erweiterungskarte mit DIL Schalter für die Betriebsarten

Vertrauliche Verschlußsache

B 434-281/88

008  Ausfertigung

21 Blatt

Gebrauchsanweisung

POLLUX

(SSAM)

1988

Ausfertigung

21 Blatt

Gebrauchsanweisung

POLLUX

(SSAM)

1988

Nachweis über die Einarbeitung von Änderungen

| Änderung | Einarbeitung | ||

| Nr. | Inkraftsetzungstermin | Datum | Unterschrift |

Nachweis über die Blattanzahl

| Lfd. Nr. | Zugang Blatt-Nr. | Bestand Blattanzahl | Datum | Unterschrift |

Die Gebrauchsanweisung POLLUX (SSAM), VVS B 434 - 281/88

tritt mit Wirkung vom 01. November 1988 in Kraft.

Inhaltsverzeichnis Seite

1. Einsatzbestimmung

2. Chiffriermaterial

2.1. Chiffriergerät SSAM

2.2. Schlüsselmittel

2.3. Aufbewahrung, Nachweisführung, Entnahme und Vernichtung

3. Bedienhandlungen am Gerät SSAM

3.1. Einschalten des Gerätes

3.2. Eingabe des Schlüssels

3.3. Kodierung

4. Außerbetriebnahme des Gerätes SSAM

5. Handlungen im Störungsfall und Instandsetzung

5.1. Handlungen im Störungsfall

5.2. Instandsetzung

5.3. Fehlereingrenzung

6. Maßnahmen bei Vorkommnissen und Havarien

Abbildungen

1 Frontplatte Gerät SSAM

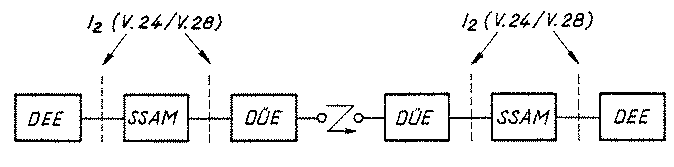

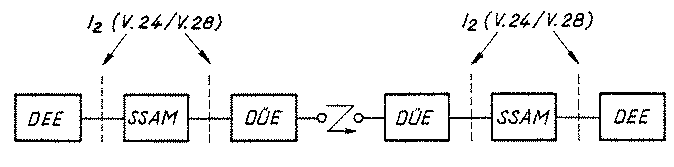

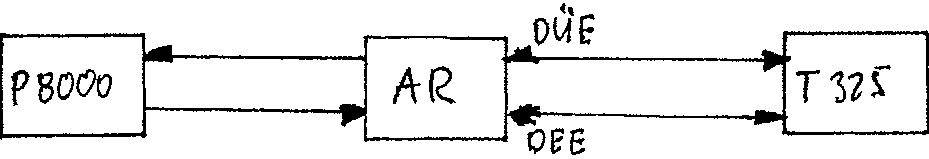

2 Prinzip der Zusammenschaltung des Gerätes SSAM mit der Datentechnik

Anlagen

1 Verzeichnis der verwendeten Abkürzungen

2 Abkürzungen zum Führen des Betiebsbuches

3 Signaltafel

1. Einsatzbestimmung

(1) Das Chiffrierverfahren POLLUX gewährleistet die auto-

matische Chiffrierung/Dechiffrierung von Digitalinforma-

tionen. Die Chiffrierung bietet garantierte Sicherheit. Es

können Informationen bis einschließlich GVS-Charakter über

Datenkanäle (Standleitungen, handvermitteltes Datennetz)

übermittelt werden.

(2) Das Gerät SSAM ist ein Kanalchiffriergerät und hat mit

gestecktem EPROM den Geheimhaltungsgrad GVS.

(3) Zusammen mit der DEE wird das Gerät SSAM stationär in

kontrollierten Zonen oder im Sperrbereich der DEE betrieben.

(4) Mit dem Gerät SSAM wird individueller Verkehr durchge-

führt.

(5) Die Aufstellung und Installation des Gerätes SSAM muß

entsprechend der Installationsvorschrift SSAM (T-325),

Ds-n. 025/88, durch die dazu berechtigten Personen erfolgen.

(6) Folgende Handlungen sind bei der Nutzung des Gerätes

SSAM verboten:

- die Arbeit mit dem Gerät am Kanal, wenn

nicht alle Kontrollen die geforderten Er-

gebnisse erbracht haben,

- über beliebige Kanäle Gespräche über

technische und spezielle Daten des Gerätes

SSAM zu führen, mit der Ausnahme von Dienstge-

sprächen mit Hilfe der Signaltafel

(Anlage 3)

(7) Bei Einsatz des Gerätes SSAM ist ein Betriebsbuch zu

führen, in das alle Handlungen am Gerät SSAM eingetragen

werden. Dabei sind die Abkürzungen entsprechend Anlage 2

zu verwenden.

2. Chiffriermaterial

(1) Mit dem Einsatz des Chiffrierverfahrens POLLUX (SSAM)

ist nachstehendes Chiffriermaterial anzuwenden:

Chiffriermittel

- Gerät SSAM mit Begleitheft,

- Schlüsselmittel Typ 853.

Dokumente für die Anwendung

- Festlegungen des zuständigen Chiffrierdienstes zum

Einsatz von Kanalchiffriertechnik,

- Gebrauchsanweisung POLLUX (SSAM),

- Installationsvorschrift SSAM (T-325)

(2) Das Chiffriermaterial zum Verfahren POLLUX (SSAM)

ist entsprechend den Festlegungen des zuständigen Chiff-

rierdientes zu handhaben, aufzubewahren, zu transportieren,

nachzuweisen und zu vernichten.

2.1. Chiffriergerät SSAM

Zum gerät SSAM gehören:

- Netzanschlußleitung,

- 3 Verbindungskabel zur DEE und DÜE (Werden bei Instal-

lation komplettiert)

- Begleitheft

2.1.1. Technische Daten

(1) Netzspannung 220V, +10%, -15%

Netzfrequenz 50 Hz, + 5%

(2) Leistungsaufnahme 120VA

(3) Übertragungsge- 1200, 2400, 4800 Bit/S

schwindigkeit

(4) Zulässige Einschaltzeit Dauerbetrieb

(5) Schlüsselwechsel max. 0,5 Min

(6) Interne Funktions- max. 0,5 Min

kontrolle

(7) Installationslängen der SSAM-DEE 15 m

Anschlußkabel SSAM-DÜE 1 15 m

SSAM-DÜE 2 0,25 m

(8) Abmessungen 600 mm x 300 mm x 450 mm

(Einsatzmaße)

(9) Masse 25 kg

2.1.2. Bedienelemente und Anzeigen des Gerätes SSAM

Schalter/Taste Funktion

Netz EIN/AUS des Gerätes

Rücksetzen Durch diese Taste wird das SSAM-

Steuerprogramm rückgesetzt und der

Eigentest gestartet.

Läßt sich der SSAM nicht rücksetzen,

so kann dieser Zustand nur durch

Netzausschaltung aufgehoben werden.

START TEST Taste zur Auslösung des Testbetriebes.

(Datentransport zwischen zwei SSAM)

TEST SSAM im off-line-Zustand (logisch

vom DEE getrennt). Testbetrieb

ANZEIGE Zu- bzw. Abschaltung der Schnitt-

stellenleitungen und Anzeigen A1 und

A2. (rote LED-Anzeigen)

- Schnittstellenleitungen (rote LED):

Links DEE-Schnittstelle

Rechts DÜE-Schnittstelle, Zustandsanzeige im Testbetrieb

A1 Senden (Normalbetrieb, Testbetrieb)

Zustandsanzeige (Eigentest)

A2 Empfangen (Normalbetrieb, Testbetrieb)

Zustandsanzeige (Eigentest)

Diese Anzeigen sind über den Tastenschalter Anzeige

abschaltbar.

- Betriebszustände und Fehler (grüne LED):

TEST

SSAM im off-line-Zustand (logisch von

DEE getrennt).

TESTENDE

1. Ein über die Taste RÜCKSETZEN

eingeleiteter Eigentest wurde ab-

gearbeitet.

2. Ein im off-line-Zustand (Schalter

TEST

ein) über die Taste START

TEST

eingeleiteter Test zwischen

zwei SSAM wurde erfolgreich been-

det.

3. Durch das Blinken der Anzeige

werden Fehlerzustände angezeigt.

SE

Aufforderung zur Schlüsseleingabe

über Lochbandleser.

BLZ

Zustandsanzeige im Eigentest und im

Normalbetrieb.

Zusammen mit SE

: Aufforderung zur

Schlüsseleingabe.

STV BEREIT

Alle Spannung der Stromversorgung

sind vorhanden.

Anzeigelampe Netz zugeschaltet.

NETZ

| DEE | DÜE | Bedeutung | Richtung |

|---|---|---|---|

| 108.1 | 108.2 | DEE betriebsbereit | DEE → DÜE |

| 107.1 | 107.2 | DÜE betriebsbereit | DEE ← DÜE |

| 105.1 | 105.2 | Aufforderung zum Senden | DEE → DÜE |

| 106.1 | 106.2 | DÜE bereit zum Senden | DEE ← DÜE |

| 109.1 | 109.2 | Kontrolle des Empfangspegels | DEE ← DÜE |

2.2. Schlüsselmittel

(1) Die dem Schlüsselbereich zugewiesenen Schlüsselmittel

sind in der Regel mit der niedrigsten Seriennummer be-

ginnend. fortlaufend zu nutzen.

(2) Muß bei einem Schlüsselwechsel/Serienwechsel ein oder

mehrere Lochbandabschnitte/Serien übersprungen werden, ist

das mit Hilfe der Signaltafel (Anlage 3) zu vereinbaren.

(3) Die maximale Gültigkeitsdauer des Zeitschlüssels

beträgt 7 Tage. Die Gültigkeitsdauer beginnt mit der

Einstellung des Schlüssels im Gerät SSAM.

(4) Ist eine Unterbrechung der Informationsübertragung

nicht möglich, kann in Ausnahmefällen die Gültigkeit des

Zeitschlüssels um maximal 1 Stunde verlängert werden.

2.2.1. Schlüsselserie

(1) Die Schlüsselserie besteht aus zwei (individueller

Verkehr) inhaltsgleichen Schlüsselkassetten.

(2) Jedes Exemplar einer Schlüsselserie enthält 32

Schlüssellochbandabschnitte.

(3) Jeder Schlüsselabschnitt besteht aus 3 aufein-

anderfolgenden Teilen:

- Vorspann Stilisierter Pfeil aus gestanzten

Spurlochungen für die Kennzeich-

nungen der Einleserichtung.

GVS-Kennzeichnung

Visuell lesbare Kennzeichnung des

Schlüssellochbandabschnittes.

- Schlüsselteil Schlüsselinformation

- Abspann Transportlochungen und am Ende

des Abschnittes eine Lochung zur

Trennung der Abschnitte.

2.3. Aufbewahrung, Nachweisführung, Entnahme und

Vernichtung

(1) Die Schlüsselmittel und Dokumente sind dem VS-Behält-

nis nur unmittelbar zur Arbeit zu entnehmen.

(2) Die Entnahme des nächsten gültigen Schlüssellochband-

abschnittes darf frühestens eine halbe Stunde vor Schlüssel-

wechsel erfolgen.

(3) Die Entnahme der Schlüssellochbandabschnitte ist auf

dem seriengebundenen Nachweisdokument (Zeitschlüsselkarte)

mit Datum und Unterschrift nachzuweisen.

(4) Ein entnommener gültiger Schlüssellochabschnitt

muß nach der Schlüsseleinstellung bis zur Vernichtung

gesichert in einem VS-Behältnis aufbewahrt werden.

(5) Die Schlüsseleinstellung am Gerät SSAM darf nur durch

bestätigte Mitarbeiter des Chiffrierwesens durchgeführt

werden.

Bei der Schlüsseleinstellung darf keine unberechtigte Per-

son Einblick in Schlüsselmittel und Unterlagen erlangen.

Dazu sind durch die Leiter der Chiffrierdienste spezielle

Regelungen zu erlassen.

(6) Die Vernichtung der Schlüssellochbandabschnitte hat

nach Ablauf ihrer Gültigkeit, nach erfolgreicher Verbin-

dungsaufnahme mit dem neuen Schlüssel, jedoch nicht später

als eine Stunde danach zu erfolgen.

(7) Die Vernichtung der Schlüssellochbandabschnitte erfolgt

ebenfalls auf dem seriengebundenen Nachweisdokument durch

datum und zweit Unterschriften von Geheimnisträgern des

Chiffrierwesens.

3. Bedienhandlungen am Gerät SSAM

(1) Programmstart

- Anzeigetest (alle Anezigen müssen ca. 1 s leuchten)

- Abfrage BA AUTTEST → zyklischer Test für Meß-

zwecke

BLTETST → Test der Blockierungsein-

richtung der DÜE Kassette.

Ist die BA BLTEST und

BA AUTTEST eingeschaltet,

blockiert über eingeschaltet,

blockiert der SSAM, Fehler-

anzeige über eingeschaltete

Anzeige BLZ und TESTENDE.

(2) ROM-TEST (106.1 ca. 1 s)

bei Fehler ROM → ATESTENDE blinkt

(106.1 und BLZ bleiben eingeschaltet)

(über 105.2, A1 und A2 wird der fehlerhafte ROM

codiert angezeigt)

(3) RAM-Test (109.1 ca. 1 s)

bei Fehler RAM → ATESTENDE blinkt

(109.1 und BLZ bleiben eingeschaltet)

(4) ZG-TEST

wird durch eingeschalteten ATESTENDE für ca. 4 bis

12 s gekennzeichnet

bei Fehler ZG → ATESTENDE geht nach ca. 12 s in

blinken über,

BLZ bleiben eingeschaltet.

(5) Andere Fehler bei der Programmabarbeitung, welche

nicht unter (1) bis (4) genannt sind, werden durch

Aufleuchten der Anzeige BLZ und Blinken der Anzeige

A1 und A2 oder Blinken der Anzeige TESTENDE angezeigt.

3.2. Eingabe des Schlüssels

(1) Wenn Anzeigen SE und BLZ leuchten, ist das Gerät SSAM

zur Schlüsseleingabe bereit.

(2) Entnahme des gültigen Schlüssellochbandabschnittes

aus der Kassette.

(3) Schlüssellochbandabschnitt in den Handleser einlegen

(Pfeilrichtung auf dem Lochband beachten).

(4) Handleser schließen (Kontrolleuchte muß leuchten).

(5) Schlüssellochbandabschnitt gleichmäßig durchziehen.

(Wenn Anzeige SE und BLZ verlöschen, wurde der Schlüssel

erkannt und richtig eingelesen.) Das Gerät SSAM geht

automatisch in den Normalbetrieb über.

(6) Bei Schlüsselfehler bleiben SE und BLZ eingeschaltet

und das Gerät SSAM verbleibt in Wartestellung (Wieder-

holung der Eingabe mit gültigem Schlüssellochbandabschnitt)

(7) Ein Schlüsselwechsel bzw. eine Löschung des Schlüssels

kann nur durch Ausschalten des Gerätes SSAM und Wieder-

einschalten nach ca. 2 - 3 s erfolgen.

Bei zu kurz hintereinander erfolgtem Ein- Ausschalten

des Gerätes SSAM kann die Blockierungseinrichtung der DÜE-

Kassette ansprechen!

(8) Bei erforderlichem Rücksetzen am Gerät SSAM verbleibt der

einmal gültig eingelesene Schlüssel erhalten.

(9) Abfrage der mittels DIL-Schalter eingestellten Be-

triebsarten mit anschließender Anzeige über A1, A2 und

TESTENDE (Anzeige bleibt ca. 1 s erhalten).

3.3. Kodierung

| HDX KOI DKOI | DPX KOI DKOI | HDXSIM KOI DKOI | ||||

| AA1 | x | x | x | x | ||

| AA2 | x | x | x | x | ||

| ATESTENDE | x | x | x | |||

Grundstellung in entsprechend eingestellter Betriebsart --> Normalbetrieb (Wartezustand auf Schalten der Steuerleitung DEE bzw. DÜE) Datenfehler SIO/B (G-Seite) --> Rücksprung zum Programm- start. 4. Außerbetriebnahme des Gerätes SSAM (1) Zum Abschalten des Gerätes bei Betriebsende oder für die Zeit von Betriebsunterbrechungen ist der Schalter Netz zu betätigen. (2) Beim Abschalten des Gerätes SSAM wird gleichzeitig der gültige Schlüssel gelöscht. Dieser ist bei Inbetrieb- nahme in das Gerät SSAM neu einzulesen. 5. Handlungen im Störungsfall und Instandsetzung 5.1. Handlungen im Störfall (1) Wenn das Gerät SSAM während des Chiffrier-/Dechiffrier- betriebes (Normalbetrieb) blockiert, wird dies durch Auf- leuchten der Anzeige BLZ und gleichzeitiges Blinken der Anzeige A1 und A2 oder Blinken der Anzeige TESTENDE an- gezeigt. Diese Blockierung ist durch die Taste "RÜCKSETZEN" zu beseitigen. Sollte dies auch nach dem dritten Versuch nicht möglich sein, ist die Instandsetzung des Gerätes SSAM zu veranlassen. (2) Nach einem durch gestörten Empfang verursachten selbstständigen Abbruch der Verbindung ist an den Geräten SSAM die TasteRÜCKSETZENu bestätigen und anschließend der Datenübertragungstext (DÜT) durchzuführen. Läßt sich dieser nicht durchführen, ist sowohl der Kanal als auch die DÜE zu überprüfen. Kann bei beiden kein Fehler festgestellt werden, ist die Instandsetzung des Gerätes SSAM zu veranlassen. (3) Störungen am SSAM sind in das Gerätebegleitheft ein- zutragen. Dieses Gerätebegleitheft ist dem Instandhal- tungsberechtigten zur Instandsetzung zu übergeben. 5.2. Instandsetzung (1) Instandsetzungsarbeiten dürfen nur durch Personen mit Instandsetzungsberechtigung durchgeführt werden. (2) Dem Bediener des Gerätes SSAM ist nur der Wechsel defekter Lampen und Sicherungen gestattet, die von außen zugänglich sind. (3) Folgende Handlungen sind dem Bediener verboten: 1. Öffnung des Gehäuses des Gerätes SSAM, um defekte Lampen oder Sicherungen auszuwechseln. 2. Einstellen der entsprechenden Betriebsarten und Übertragungsgeschwindigkeiten im SSAM 3. Herausnahme von Baugruppen aus dem Gerät, wechseln von Bauelementen oder Bauteilen sowie Lötarbeiten am Gerät und an den Kabeln. 4. Abnahme oder Anschluß von Kabeln, wenn das Gerät eingeschaltet ist. 5.3. Fehlereingrenzung Fehler Anzeige ROM-Fehler BLZ leuchtet ATESTEINDE blinkt 105.2, A1 und A2 zeigen codiert Fehlerhaften ROM an RAM-Fehler ATESTENDE blinkt BLZ leuchtet ZG-Fehler ATESTENDE blinkt BLZ leuchtet Handleser defekt Kontrolleuchte leuchtet nicht SE und BLZ verlöschen nicht andere Fehler BLZ leuchtet blinken der Anzeige A1 und A2 6. Maßnahmen bei Vorkommnissen und Havarien (1) Bei besonderen Vorkommnissen ist vor Einleitung weiterer Sofortmaßnahmen entsprechend den bestehenden Bestimmungen Meldung an den zuständigen Leiter/Vorge- setzten und bei Kompromittierung außerdem an das vorge- setzte Chiffrierorgan zu erstatte. (2) Mittelung über Kompromittierungen sind bei Über- tragung über Nachrichtenkanäle mit Signaltafel (Anlage 3) zu übermitteln. (3) Bei Havariefällen, die den Verlust des Gerätes SSAM zur Folge haben können, ist das Gerät SSAM auszuschalten (Löschung des Schlüssels). LED-Anzeige der I2-Schnittstelle zur

Abbildung 1 Frontplatte Gerät SSAM

Abbildung 2 Prinzip der Zusammenschaltung des Gerätes

SSAM mit der Datentechnik

Anlage 1

Verzeichnis der verwendeten Abkürzungen

BLZ - Blockierungszustand

BSC - Binär-Synchron-Übertragung

DEE - Datenendeinrichtung

DFV - Datenfernverarbeitung

DKOI - Code für die Datenübertragung

DPX - Duplexbetrieb

DÜE - Datenübertragungseinrichtung

HDXSI - Halbduplexsimulation

(DEE HDX, Übertragungsstrecke DPX)

HDX - Halbduplex

KOI-7 - Code für die Datenübertragung

LBL - Lochbandleser

LED - Leuchtemitterdiode

NB - Normalbetrieb

SE - Schlüsseleingabe

SLBA - Schlüssellochbandabschnitt

SSAM - Schnittstellenadapter M

SST - spezielle Steckeinheit/Schnittstellensteuerung

SW - Schlüsselwechsel

TE - Testende

WS - Warteschleife

ZRE - Zentrale Recheneinheit

Anlage 2

Abkürzungen zum Führen des Betriebsbuches

EIN - Gerät einschalten

AUS - Gerät ausschalten

SEN - Schlüssel einstellen

GST - Gerät gestört

KST - Kanal gestört

ANS - Gerät an den Nachrichtenkanal schalten

ABS - Gerät von Nachrichtenkanal abschalten

VPN - Verbindungsüberprüfung

VBU - Verbindungsunterbrechung

EBT - Einsatzbereit

NEB - Nicht Einsatzbereit

Anlage 3

Signaltafel

| über Fernsprech- kanäle übermit- teltes Signal (1) | über Fernschreib- kanäle übermit- teltes Signal (2) | Bedeutung (3) |

|---|---|---|

| 001 | V… | Chiffriertechniker zum Gerät |

| 002 | VA… | Hier Chiffriertechniker |

| 006 | W… | Gehen Sie auf Schlüs- selheft Nr. … über |

| 008 | WN… | Kann Einstellung nach Signal Nr. … nicht vornehmen |

| 009 | D… | Signal verstanden |

| 010 | E… | Bin betriebsbereit Test-Betrieb vorbe- reitet |

| 014 | N… | Unterbrechen Sie Arbeit bis … Uhr/ Min. |

| 015 | PS… | Schalten auf "Eigenprüfung" |

| 017 | B… | Gehen über zum Be- trieb ohne Chiffrier- gerät zur Fehlersuche/ Messung |

| 018 | BI… | Gehen über zum Betrieb mit Chiffriergerät |

| 019 | SK… | Beenden Arbeit |

| 020 | FG… | überprüfen Sie Funkstelle/kanalbil- dende Einrichtung |

| 021 | RO… | Unsere Funkstelle/ kanalbildende Ein- richtung arbeitet normal |

| 022 | KTSCH… | Brechen ab zur War- tung |

| 023 | FU… | Stellen Sie Vorschrift- tenverletzungen ein |

| 024 | PU… | Inbetriebnahme vorbe- reiten (Stromversor- gung einschalten) |

| 025 | NB… | Gerät SSAM defekt |

| 029 | NM… | DÜE defekt |

| 030 | NS… | Brechen Sie Verbindung nicht ab. Setzen Sie Arbeit fort. |

| 031 | RM… | Führen Sie (Ich führe) Kdo./Signal Nr. … asu |

| 032 | MU… | Wir arbeiten von … Uhr/Min bis … Uhr/min |

| 033 | LS… | DEE defekt |

| 040 | PDK… | Wechseln Sie Gerät SSAM aus |

| 041 | LSK… | Gerät SSAM zur In- standsetzung |

| 042 | LF… | Einstellung Betriebs- art/übertragungsge- schwindigkeit muß ge- ändert werden |

| 043 | LM… | Geräte-/Kanalstörung Unterbrechen Verbind- dung |

| 044 | MH… | Schalten auf on-line/ Test-Betrieb beendet |

| 045 | MQ… | Habe eine Störung Warten Sie |

Dienstsache-nachweißpflichtig

ZCO/025/88

009. Ausfertigung

Installationsvorschrift

SSAM (T-325)

1988

Nachweis über die Einarbeitung von Änderungen

009. Ausfertigung

Installationsvorschrift

SSAM (T-325)

1988

Nachweis über die Einarbeitung von Änderungen

| Änderung | Einarbeitung | ||

| Nr. | Inkraftsetzungstermin | Datum | Unterschrift |

Nachweis über die Blattanzahl

| Lfd. N4. | Zugang Blatt-Nr. | Bestand Blattanzahl | Datum | Unterschrift |

DieInstallationsvorschrift SSAM (T-325), Ds-n. ZCO/025/88, tritt mit Wirkung vom 1. 11. 1988 in Kraft. Inhaltsverzeichnis 1. Gerätesystem 2. Aufstellung des Gerätesystems 3. Verkabelung des Gerätesystems 3.1. Verbindung der Teile des Gerätesystems untereinander sowie mit der DEE 3.2. Kabelverlegung 3.3. Netzanschlüsse 4. Sicherheitsbestimmungen 5. Ausnahmeregelung Bild 1 Verkabelung des Gerätesystems Bild 2 Aufstellung des Gerätesystems mit Mindestabständen Tabelle 1 Steckerbelegung Kabel SSAM-DEE und SSAM-DÜE Auf der Grundlage derSicherheits- und technischen Be- stimmungen für den Einsatz kanalgebundener Chiffriertechnik in stationären und mobilen Einrichtungen des Chiffrierwe- sens(GVS B 434 - 402/76) sowie der in denRegelungen und Bestimmungen des Chiffrierwesens(GVS B 434 - 401/76) fixierten Forderungen an die Räume werden für die Installa- tion des Gerätes SSAM (T-325) folgende Festlegungen für die Aufstellung und Verkabelung getroffen:

Das Gerätesystem umfaßt die Kanalchiffriertechnik SSAM

und die Datenübertragungseinrichtung.

Kanalchiffriertechnik SSAM

Verwendet werden

- 1 Gerät SSAM

- 1 Kabelsatz bestehend aus:

1 Verbindungskabel SSAM - DDE (24polig, 15 m)

1 Verbindungskabel SSAM - DÜE 1 (24polig, 25 m)

1 Verbindungskabel SSAM - DÜE 2 (24polig, 0,25 m)

1 Geräteanschlußleitung (2 m)

Datenübertragungseinrichtung (DÜE)

Zugelassen sind:

- MODEM TAM 601

- MODEM AM 1200

- MODEM AM 2400

- DNÜ K 8172

- MODEM VM 2400

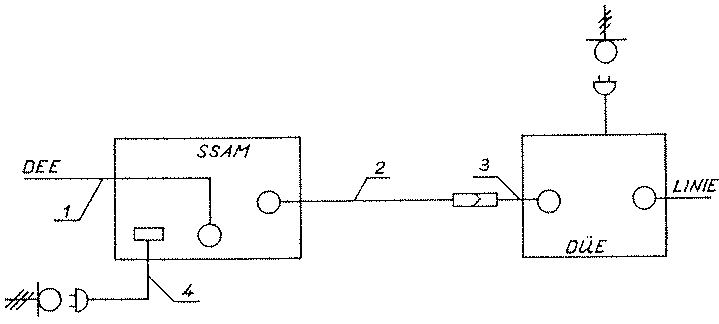

Die prinzipielle Zusammenschaltung des SSAM mit der DÜE

zeigt Bild 1.

Das Gerätesystem kann mit folgenden Datenendeinrichtungen

(DEE) zusammenarbeiten:

Multiplexer: EC 8404.01 N

EC 8371

Terminal:

- Bildschirmsystem EC 7920 (EC 7921, EC 7927)

- Einzelbildschirm EC 7925 (K 8914)

- Bürocomputer A 5120/30

- Personalcomputer 1715

- ESER-PC EC 1834

2. Aufstellung des Gerätesystems

Das Gerät SSAM muß grundsätzlich im Sperrbereich innerhalb

der kontrollierten Zone betrieben werden. Die DÜE ist inner-

halb der kontrollierten Zone zu betreiben.

Der Abstand der Grenze der kontrollierten Zone vom Gerät

SSAM einschließlich seiner Verkabelung zur DEE muß min-

destens 30 m betragen.

Die Aufstellung des Gerätesystems erfolgt entsprechend Bild 2.

Die Aufstellbedingungen der DEE sind vom Nutzer eigenverant-

wortlich festzulegen. Die hier getroffenen Aussagen

sind als Hinweise zu betrachten.

Für das Gerätesystem gelten folgende grundsätzliche Forde-

rungen für die Aufstellung:

(1) Die DDE muß einschließlich des Linienkabels einen Ab-

stand von mindestens 2,5 m zur DEE (Orientierungswert,

abhängig von DEE) einschließlich deren Peripherie- und

Zusatzgeräten sowie ihren Kabeln haben.

(2) Der Abstand der DÜE und ihres Linienkabels zum SSAM muß

mindestens 2,5 m betragen.

(3) Der Abstand des SSAM zur DEE einschließlich deren

Peripherie- und Zusatzgeräten sowie ihren Kabeln muß

mindestens 0,25 m betragen (Orientierungswert, abhängig

von DEE).

(4) Der Abstand systemfremder* Geräte und Anlagen zum SSAM

muß mindestens 2,5 m betragen.

(5) Der Abstand systemfremder* Kabel und Installationen

insbesondere Netzinstallationen, muß mindestens 0,25 m

vom SSAM betragen.

(6) Der Abstand der Geräte des Gerätesystems von Wänden muß

mindestens 0,5 m betragen.

(7) Alle Geräte des Gerätesystems sind so aufzustellen, daß

ein Biegeradius von 0,1 m für die Verbindungskabel nicht

unterschritten wird.

(8) Die Geräte SSAM können bis zu einer max. Anzahl von 2

Geräte übereinander gestapelt werden.

(9) Grundsätzlich ist der freie Zugang zu den Geräten zwecks

Bedienung und ggf. Instandsetzung zu gewährleisten.

(10) Die Geräte des Gerätesystems sind isoliert zur Erde

aufzustellen.

3. Verkabelung des Gerätesystems

3.1. Verbindung der Teile des Gerätesystems untereinander so-

wie mit der DEE

Das Gerätesystem ist nur mit den Verbindungskabeln des Ka-

belssatzes (siehe Pkt. 1) zu verkabeln.

(1) Die Verbindung zwischen SSAM und DÜE erfolgt mit dem

Kabel SSAM - DÜE 1, Zeichnungs-Nr. 1.23.026868.7 (24po-

lig, 15 m) und dem Kabel SSAM - DÜE 2, Zeichnungs-Nr.

1.23.026863.8 (24polig, 0,25 m).

(2) Das Kabel SSAM - DÜE 2 ist mit dem zur jeweiligen DÜE

gehörenden Schnittstellensteckverbinder zu komplettieren.

Die Steckerbelegung ist aus Tabelle 1 ersichtlich.

(3) Die Verbindung zwischen SSAM und DEE erfolgt mit dem

Kabel SSAM - DEE, Zeichnungs-Nr. 1.23.0268864.6 (24polig,

15 m).

(4) Das Kabel SSAM - DEE ist je nach Aufstellungsbedingungen

auf die unbedingt notwendige Länge zu kürzen und mit dem

zur jeweiligen DEE gehörigen Steckverbinder zu

komplettieren. Die Steckerbelegung ist aus Tabelle 1

ersichtlich.

-----

* Unter System wird hier das Gerätesystem und die mit ihm

zusammenarbeitende DEE verstanden.

3.2. Kabelverbindung

Bei der Kabelverlegung sind folgende Forderungen einzuhalten:

(1) Die Verbindungskabel des Gerätesystems sind in einem

Abstand von mindestens 0,25 m vom fremden Kabeln und

Installationen (Netz, Wasser- und Heizungsinstalla-

tionen) sowie von der Linie und kanalbildenden Ein-

richtungen (DÜE) zu verlegen.

(2) Das Kabel SSAM - DÜE ist in einem Abstand von Mindestens

0,25 m vom Kabel SSAM - DEE zu verlegen.

(3) Wird nicht die volle Länge des Verbindungskabels SSAM -

DÜE benötigt, so ist der Rest in einen Ring zu legen.

Dieser Ring ist in der Nähe der DÜE, jedoch in einem

Abstand von mindestens 0,3 m zu den Steckverbindern

auszulegen.

(4) Kreuzungen mit anderen Kabeln sind im Winkel von 99°

zulässig (gilt für alle Kabel mit angegebenem Mindestab-

stand zu anderen).

(5) Adapter und Zwischenstecker sind für alle Verbindungska-

bel verboten.

(6) Das Linienanschlußkabel ist auf kürzestem Wege bei

größtmöglichem Abstand zum Gerätesystem und zur DDE

sowie zu Verbindungskabeln zur Linienanschlußdose zu

führen.

3.3. Netzanschlüsse

(1) Das Gerätesystem ist aus einer gemeinsamen Netzvertei-

lung mit der DDE zu speisen.

(2) Für die Speisung des Gerätesystems ist ein TN-S-Netz zu

realisieren.

(3) Systemfremde Geräte und Anlagen dürfen nicht aus der

gleichen Netzverteilung gespeist werden.

(4) Die Netzanschlußkabel der Geräte des Gerätesystems sind

im größtmöglichen Abstand zu den Verbindungskabeln sowie

von Linienanschlußkabeln zu verlegen.

4. Sicherheitsbestimmungen

(1) Die Einhaltung der geltenden Bestimmungen (insbesondere

TGL 200-0602, TGL 200-0603) ist in vollem Umfang durch

durch den Nutzer des Gerätesystems zu sichern.

(2) Sämtliche Kabelverlegungen dürfen nur im stromlosen

Zustand gesteckt bzw. gelöst werden.

5. Ausnahmeregelung

Abweichungen von dieser Installationsvorschrift bedürfen der

vorherigen Genehmigung durch das ZCO und sind als Projekt

einzureichen.

1 - Verbindungskabel SSAM - DEE 1.23.026864.6 (24polig; gekürzt

und komplimentiert mit DEE-Steckverbinder)

2 - Verbindungskabel SSAM - DÜE 1 1.23.026868.7 (24polig; 15 m)

3 - Verbindungskabel SSAM - DÜE 2 1.23.026863.8 (24polig; 0,25 m,

komplimentiert mit DÜE-Steckverbinder)

4- Geräteanschlußleitung (2 m)

Bild 1: Verkabelung des Gerätesystems

- - - - Grenze der kontrollierten Zone -.-.-.- Grenze des Sperrbereiches * Vergrößerung entsprechend angeschlossener DEE Bild 2: Aufstellung des Gerätesystems mit Mindestabständen

| Nr. | Stromweg | Rundsteckverb. TGL 32355 2RM27KPN24G1W1 und 2RM27 KPN 24 SchlW1 | Cannon 871 025 08 211 021 | Kontakte (TAW 601) DS 2112 234.2-3 | EFS TGL 29331 222-25/223-13 |

| 1 | 102 | 02, 06, 11, 15, 16, 21 | 07 | A1 | A01 |

| 2 | 103 | 10 | 02 | C4 | A03 |

| 3 | 104 | 13 | 03 | A4 | B04 |

| 4 | 105 | 18 | 04 | D1 | A05 |

| 5 | 106 | 14 | 05 | B1 | B06 |

| 6 | 107 | 17 | 06 | C2 | A07 |

| 7 | 108 | 23 | 10 | D2 | B08 |

| 8 | 109 | 22 | 07 | A2 | A09 |

| 9 | 111 | 19 | 23 | C6 | B10 |

| 10 | 114 | 01 | 15 | C3 | B12 |

| 11 | 115 | 04 | 17 | B3 | A13 |

| 12 | 125 | 05 | 22 | D2 | B02 |

| 13 | 101 | 24, Armatur | 01 | C1 | A01 |

| Pin | Bezeichnung | DIN 68020 | CCITT V.24 | EIA RS-232 | 9-polig | Terminal | |

|---|---|---|---|---|---|---|---|

| 1 | Schutzerde | PG | E1 | 101 | AA | - | |

| 2 | Sendedaten | TxD | D1 | 103 | BA | 3 | out |

| 3 | Empfangsdaten | RxD | D2 | 104 | BB | 2 | in |

| 4 | Sender einschalten | RTS | S2 | 105 | CA | 7 | out |

| 5 | Sendebereitschaft | CTS | M2 | 106 | CB | 8 | in |

| 6 | Betriebsbereitschaft | DSR | M1 | 107 | CC | 6 | in |

| 7 | Betriebserde | SG | E2 | 102 | AB | 5 | |

| 8 | Signalträger erkannt | DCD | M5 | 109 | CF | 1 | in |

| 15 | Sendetakt | XCK | T2 | 114 | DB | out | |

| 17 | Empfangstakt | RCK | T4 | 115 | DD | in | |

| 20 | Empfänger bereit | DTR | S1 | 108 | CD | out | |

| 22 | ankommender Ruf | RI | M3 | 125 | DE | 9 | in |

| 23 | hohe Datenrate einschalten | SEL | S4 | 111 | CH | in | |

Abteilung XI/1 Berlin, 7.Oktober 1988

Geheime Verschlußsache

GVS- o020

VS-Nr. XI/034/88

01 Ausf. Bl./S: 1 bis 38

Bestätigt:

Leiter Abt. XI/1

C h i f f r i e r v e r f a h r e n

P O L L U X

(T-325)

Beschreibung

Inhalt

0. Ziel und Gegenstand des Dokumentes

1. Aufgabenstellung des Chiffrierverfahrens

2. Beschreibung des Informationstechnischen Systems

3. Stellung des Chiffrierverfahrens im Informations-

technischen System

4. Chiffrier-/Dechiffrierprozeß

4.1. Halbduplex

4.2. Duplex

5. Kryptologische Algorithmen

5.1. Realisierung

5.2. Einschätzung des Standes des Imitationsschutzes

6. Schlüsselsystem

7. Sicherungskonzeption

8. Restrisiko

9. Sicherheitsvorschriften

Anlagen

A1 KSS-Analyse

A2 Bedienanalyse

A3 KOMA-Ergebnisse

A4 Einschätzung der Zulässigkeit von T-325

gegenüber KUFZ

A5 Erprobung des Gerätes T-325 im Hinblick auf Bedienung

und KSS-Funktion

A6 Ergebnisse der Funktionsanalyse mit Analyserechner

0. Ziel und Gegenstand des Dokumentes

Das Ziel des vorliegenden Dokumentes besteht darin, eine

möglichst umfassende Darstellung des Chiffrierverfahrens

(CV)"POLLUX" zu schaffen. Diese soll als Grundlage für die

Sicherheitsvorschriften und die später zu erstellenden An-

wenderdokumente dienen.

Erschwerend wirkt die Tatsache, daß das Gerät T-325 nicht

für das Verfahren entwickelt worden ist, sonder das Verfah-

ren nachträglich dem Gerät T-325 angepaßt werden muß.

Gegenstand des Dokumentes sind die Eigenschaften und die

Arbeitsweise des Gerätes und seine Einbindung in das Infor-

mationstechnische System (ITS).

In den Analgen werden die Ergebnisse spezieller Untersu-

chungen dargelegt.

1. Aufgabenstellung des Chiffrierverfahrens

Die Aufgabe des CV besteht darin, den Datenaustausch zwi-

schen den korrespondierenden Datenendstellen so zu sichern,

daß ein unbefugtes Mitlesen und ein zielgerichtetes Ver-

fälschen ausgeschlossen sind.

Sicherheitserfordernis ist der Schutz der primär geheimzu-

haltenden Informationen bis zum Geheimhaltungsgrad GVS.

Primär geheimzuhaltende Informationen sind die von einer

Datenendeinrichtung (DEE) einer anderen DEE übermittelten

Nutzdaten. Steuerinformationen, Synchronisationszeichen usw.

werden ebenfalls mit chiffriert. Die Chiffrierung der

Steuerinformationen usw. erfolgt zwangsweise zusammen mit

den Nutzinformationen und ist nicht Gegenstand des CV.

Mithin hat das CV

(1) garantierte Sicherheit für die primär geheimzuhaltenden

Informationen gegenüber Dekryptierung des Geheimtextes

(sowohl ohne als auch mit Nutzung der KOMA oder anderer

die primär geheimzuhaltenden Informationen kompromittie-

renden Erscheinungen)

(2) einen Imitationsschutz gegenüber unerkannten zielge-

richteten Veränderungen des Grundtextes durch Einwirkung

auf den Geheimtext während seiner Übertragung über den

Kanal.

Der Teil (1) der Aufgabenstellung wird in diesem Dokument

und den Anlagen 1 bis 3 untersucht.

Fragen des Imitationsschutzes (Erkennen von Veränderungen

und Verhinderung der Verarbeitung veränderter Grundtexte)

gegenüber

- zielgerichteten Veränderungen des Geheimtextes auf dem

Kanal während der Sendung

- Wiederholung eines Spruches

- Simulation einer Endstelle

durch den Gegner in /2/ untersucht. Aus /2/ geht

hervor, daß das CV nur den unter Teil (2) der Aufgabenstel-

ung formulierten Bestandteil des Imitationsschutzes sicher-

stellen kann.

2. Beschreibung des Informationstechnischen Systems

Das Verfahren PLLUX ist gemäß bestätigter Einsatzkonzeption

für die Chiffrierung von Daten im handvermittelten Datennetz

sowie auf Standleitungen bei Übertragungsgeschwindigkeiten

von 600, 1200, 2400 und 4800 bit/s vorgesehen.

Zur Übertragung wird die BSC-Prozedur im Regime BSC 1 (Kon-

kurrenzbetrieb) bzw. BSC 3 (Unterordnungsbetrieb) angewen-

det. Die Übertragungsstrecke kann halbduplex bzw. duplex

(bezogen auf das Schalten der Steuerleitungen) betrieben

werden, die Übertragung der Daten selbst erfolgt halbduplex.

Die Kodierung der Daten ist in KOI7 oder DKOI möglich.

Das Gerät T-325 wird über je eine I2 (V.24/V.28)-Schnitt-

stelle an DEE und Datenübertragungseinrichtung DÜE) ange-

paßt. Als DEE können angeschlossen werden

- Bildschirmsystem EC 7920 (EC 7921, EC 7927)

- Einzelbildschirm K 8914 (EC 7925)

- Bürocomputer A 5120, A 5130 (EC 8577)

- Personalcomputer PC 1715

- ESER-PC EC 1834

Anschließbare DÜE sind:

- Modem TAM 601, AM 1200 (EC 8006)

AM 2400, (EC 8011)

VM 2400 (EC 8110)

- GDN DNÜ K 8172 (EC 8028)

3. Stellung des Chiffrierverfahrens im Informations-

technischen System

Das Chiffriergerät als Bestandteil des CV ist so an die

Schnittstellen zur Datentechnik angepaßt, daß eine Einfügung

in das ITS problemlos möglich ist.

Die Einfügung erfolgt gemäß Bild 1.

Bild 1 T-325 in DFV-Konfiguration

Dabei simuliert T-325 für die DEE die DÜE, für die DÜE

stellt T-325 die DEE dar. Somit wird durch T-325 das Lei-

tungsspiel der Steuerleitungen verzögert.

Weiterhin werden durch T-325 Informationen erzeugt und ein-

gefügt (siehe Punkt 4.). Nach Punkt 2. ist das Verfahren

POLLUX für Standleitungen und das handvermittelte Datennetz

vorgesehen. Da im Verfahren POLLUX mit individuellem Schlüs-

sel gearbeitet wird, ist die Standleitung die geeignete

Verbindungsart.

Im handvermittelten Netz muß bei jedem Anruf der Schlüssel

gewechselt werden, sofern es sich nicht immer um ein- und

dieselbe Stelle handelt (siehe dazu Punkt 6.). Das bedeutet,

daß ständig eine berechtigte Person anwesend sein muß, um

die notwendigen Handlungen durchzuführen. (Aus diesem Grunde

ist auch der Einsatz des Verfahrens im Wählnetz, wenn die

Korrespondenten ständig wechseln, unzweckmäßig.)

4. Chiffrier-/Dechiffrierprozeß

Nach Einschalten es Gerätes, Ablauf der internen Tests

(siehe Anlage 1) und Schlüsseleingabe geht das Gerät in eine

"Zentrale Warteschleife" innerhalb des Betriebszustandes

"Normalbetrieb" über. Nach Verbindungsaufnahme mit dem ITS

durch die Schnittstellenleitungen gemäß Punkt 3. sind alle

Voraussetzungen für den chiffrierten Informationsaustausch

gegeben.

Der Ablauf des Chiffrier-/Dechiffrierprozesses unterscheidet

sich in den Betriebsarten Halbduplex (HDX) und Duplex (DPX).

Der detaillierte Ablauf ist in /5/ dargestellt.

4.1. Halbduplex

Die DEE meldet mit Leitung 108 über T-325 die Betriebs-

bereitschaft an die DÜE, diese meldet mit Leitung 107 ihrer-

seits die Betriebsbereitschaft an die DEE.

Bei Sendebeginn an der sendeseitigen DEE schaltet diese die

Leitung 105.1 aktiv. T-325 schaltet Leitung 105.2 zur DÜE

durch.

Die DÜE reagiert darauf

- mit dem Einschalten des Trägers, das durch die empfangs-

seitigen DÜE erkannt wird. Diese aktiviert ihrerseits Lei-

tung 109.2 zur empfangsseitigen T-325

- mit dem Einschalten der Leitung 106.2 zur sendeseitigen

T-325

Die sendeseitige T-325 überprüft, ob die Leitungen 105.1 und

106.2 noch aktiv sind und schaltet daraufhin Leitung 106.1 ein.

Der Empfänger der T-325 in Richtung DEE überwacht die von

der DEE ankommenden Zeichen und beginnt ab dem ersten sich

von SYN unterscheidenden Zeichen mit der Chiffrierung. Vor

dem ersten Geheimtextblock sendet T-325 der Gegenstelle die

Synchronfolge SYF, eingeleitet durch das Starzeichen STZ (55H).

Die empfangsseitige T-325 erkennt das Starzeichen (55H),

synchronisiert sich auf die SYF auf, schaltet Leitung 109.1

zur DEE und beginnt mit der Dechiffrierung des von der

sendeseitigen T-325 chiffrierten Blockes.

Die Synchronisation wird folgendermaßen durchgeführt:

Die SYF (64 bit) wird nur nach der Zeitschlüsseleingabe

durch einen physikalischen Zufallsgenerator erzeugt und

abgespeichert. Bei der ersten Verbindungsaufnahme wird

die SYF übertragen.

Bei jeder weiteren Verbindungsaufnahme (ohne ZS-Eingabe)

erfolgt die Synchronisation auf den Geheimtext. Dazu wird

durch T-325 vor einem Wechsel der Übertragungsrichtung der

Geheimtext mit einem Block aus 64 bit logisch "1" beendet.

Der letzte erzeugte Geheimtextblock vor diesem Endezeichen

wird als SYF für den nächsten Block verwendet. Bei

Halbduplex und Halbduplexsimulation ist dieser Block

identisch mit dem letzten gesendeten Geheimtextblock.

Nach der Sendung des Grundtextblockes durch die DEE wird

Leitung 105.1 inaktiv, T-325 sendet daraufhin den o.g.

Block logisch "1". Anschließend wird in der empfangenden DÜE

Leitung 109 ausgeschaltet.

Nunmehr wird der gesamte Vorgang umgekehrt, die bisher emp-

fangende Stelle wird zur sendenden Stelle und gibt je nach-

dem, ob der Block richtig empfangen wurde oder nicht, Posi-

tiv- oder Negativquittung laut BSC-Prozedur.

Jetzt beginnt wiederum an der ursprünglich sendenden Stelle

der Sendezyklus wie oben geschildert, nur mit dem

Unterschied, daß der letzte 64 bit-Geheimtextblock als SYF

verwendet wird.

Im kryptologischen Sinne ist alles, was innerhalb der ZS-

Gültigkeitsdauer von einem Gerät chiffrier wird, ein

Spruch, da nur einmal durch den Zufallsgenerator ein zufäl-

liger Anfangswert eingestellt wird.

Muß eine mit T-325 arbeitende DEE in einem anderen ZS-

Bereich arbeiten, wird bei ZS-Wechsel eine neu SYF erzeugt

und diese als Ausgangspunkt für die Chiffrierung verwendet.

Nach Rückkehr in den ursprünglichen ZS-Bereich wird beim

wiederholten Einlesen des entsprechenden ZS erneut eine SYF

gebildet. Was nunmehr chiffriert wird, ist ein anderer

Spruch als der oben genannte.

4.2. Duplex

Der Begriff "Duplex" bezieht sich nur auf das Schalten der

Steuerleitungen, der Datenaustausch erfolgt halbduplex.

Die Leitungen 105.1, 105.2, 106.1, 106.2, 109.1, 109.2 sind

ständig aktiv.

Der Eintritt in Chiffrieren bzw. Dechiffrieren erfolgt

anhand der Erkennung eines sich von den SYN-Zeichen unter-

scheidenden Zeichens von der DEE bzw. des Starzeichens STZ

von der DÜE.

Zur Synchronisation der empfangenden durch die sendende

Stelle wird bei der ersten Verbindungsaufnahme nach ZS-Ein-

gabe die vom Zufallsgenerator erzeugte SYF verwendet, im

weiteren dann der jeweils letzte vor Sendeabbruch erzeugte

im Speicher befindliche Geheimtextblock.

Das jeweils gerade sendende Gerät T-325 verbleibt solang im

Chiffrierbetrieb, bis seine eigene Überwachung des Empfangs-

kanals ein von der Gegenstelle gesendetes Starzeichen STZ

erkennt. Dann erfolgt die Richtungsumkehr.

Zur Kontrolle der Aufrechterhaltung der Synchronität sendet

die empfangende T-325 jedes 8. empfangene Byte der sendenden

T-325 als Echo zurück. Empfängt die Sendende T-325 zweimal

kein Echo, wird die Sendung abgebrochen.

5. Kryptologische Algorithmen

5.1. Realisierung

(1) Chiffrieralgorithmus

Im Verfahren POLLUX kommt der DCA im Regime des Selbst-

regeneration zur Anwendung. Die Realisierung desselben

erfolgt durch einen Mikrorechner.

(2) Imitationsschutz

Das DCA-Imitationsschutzarbeitsregime wird nicht verwendet.

Ein gewisser Imitationsschutz gegen gezielte Verfäl-

schung der Informationen auf dem Kanal wird durch die

Fehlervervielfältigung und die BSC-Prozedur gewährleistet.

Der DCA bewirkt bei Störung eines 64 bit-Chiffretext-

(CT-)Blockes

- eine Störung des durch Dechiffrieren erzeugten 64 Bit-

Grundtext-(GT-)Blockes mit demselben Fehlervektor wie

der 64 Bit-CT-Block

- einen schlüssel- und CT-abhängigen, vom Gegner nicht

vorhersagbaren Fehlervektor der aus dem 64 Bit-

CT-Block erzeugten Additionsreihe für den nächsten

64 Bit-CT-Block

Bei Störungen aufeinanderfolgender 64 Bit-CT-Blöcke

überlagern sich die Fehlervektoren additiv.

Die BSC-Prozedur enthält eine blockweise Fehlererkennung

mittels CRC-Code. Aufgrund der Fehlervervielfältigung

des DCA kann der CRC-Code Imitationen

- vor dem 64 Bit-Block, in dem das letzte Byte des CRC-

Codes steht, erkennen,

- in demselben 64 Bit-Block, in dem das letzte Byte des

CRC-Codes steht, nur erkennen, wenn der Fehlervektor

kein CRC-Codevektor ist.

5.2. Einschätzung des Standes des Imitationsschutzes

In /2/ wurde umfangreiche Untersuchungen zu den Möglichkei-

ten der imitativen Täuschung durch den Gegner vorgenommen.

Ohne spezielle Maßnahmen im Gerät wäre es dem Gegner möglich,

eine Nachricht in Blöcken von je 4 Zeichen (Byte) zu zerlegen,

in BSC-Blöcke einzupacken, zu chiffrieren und zu senden.

Deshalb werden jedem BSC-Block vier Zeichen (Byte) vorange-

stellt, die beim Einschalten oder nach einem RESET einmalig

vom Zufallsgenerator erzeugt werden.

Ein BSC-Block besteht im einfachsten Fall aus

STX, T, ETB, CRC1, CRC2 = 5 Byte (T = 1 Byte Text).

Aus stereotypen Blöcken, z. B. Positivquittung der Gegen-

stelle, deren Zeichenfolge dem Gegner bekannt ist, kann er 8

Byte Additionsreihe gewinnen. Wenn aber durch die vier

zusätzlichen Byte der Block aus mindestens 9 Byte bestehen

muß, kann die Additionsreihe für das 9. Byte nur erraten

werden. Die Wahrscheinlichkeit, die richtige Bitfolge zu

treffen ist gleich 2-8.

Ein Imitationsversuch wird aus diesem Grund mit einer Wahr-

scheinlichkeit von 1 - 2-8 (ca. 99.6%) erkannt.

Nach Punkt 5.1. (2) ergibt sich, daß ein zielgerichtetes

Verfälschen der Informationen auf dem Kanal dergestalt, daß

die vorhandene Nachricht durch eine vom Gegner beabsichtigte

Falsche Nachricht ersetzt wird und die CRC-Summen überein-

stimmen, nicht möglich oder aber äußerst unwahrscheinlich

ist (Wahrscheinlichkeit <=2 -16. Die ist noch dazu abhängig

davon, ob der gesendete Block voll mit Nutzinformationen ist

oder ob der mit Füllzeichen aufgefüllt wurde (im ersten Fall

ist eine Verfälschung noch weniger realisierbar).

Ein Zeitversatz, z. B. ein späteres nochmaliges Senden eines

aus einer laufenden Übertragung aufgefangenen und abgespei-

cherten Blockes durch den Gegner ist nicht zu verhindern und

wird nicht erkannt.

6. Schlüsselsystem

Der Langzeitschlüssel (LZS) (Belegung der "K-Boxen" des DCA)

ist auf EPROM abgespeichert. Er gilt für den gesamten Ein-

satzzeitraum, sofern nicht operative Gründe (Kompromittie-

rung …) einen Wechsel erzwingen. Der LZS wird nur im Netz

der Geräte T-325 verwendet.

Der Zeitschlüssel (ZS) ist auf Lochband) (Mittel 853) /4/

abgelocht und wird über einen Handleser in die Schlüssel-

speicher eingelesen. Es wird mit individuellem Schlüssel

gearbeitet, so daß nur jeweils 2 Geräte miteinander korres-

pondieren können. Die Gültigkeit beträgt 7 Tage.

Da das Gerät T-325 nur einen Schlüsselspeicher und keine

Möglichkeit der Schlüssellöschung über Bedienhandlung be-

sitzt, ist bei Schlüsselwechsel das Gerät auszuschalten

(Löschung des alten Schlüssels) und der neue Schlüssel nach

Wiedereinschaltung und Ablauf der internen Tests einzugeben.

Diese Tatsache ist bedeutsam für den Einsatz im handvermit-

telten Netz (siehe Punkt 3.), aber auch auf Standleitungen,

wenn mit verschiedenen Stellen korrespondiert werden muß.

Dann muß ebenfalls jedesmal eine berechtige Person den

gültigen Schlüssel einlesen.

Weiterhin erwachsen aus diesem Fakt auch die Konsequenzen,

daß die unterschiedlichen Schlüssel für die einzelnen Berei-

che entsprechend gekennzeichnet und während des gesamten

Gültigkeitszeitraumes sicher verwahrt werden müssen.

7. Sicherungskonzeption

Zur Gewährleistung des Schutzes der primär geheimzuhaltenden

Informationen dient das Chiffrierverfahren. Damit dieses

seine Aufgabe erfüllen kann, müssen die geheimzuhaltenden

Teile des CV, die sekundäre geheimzuhaltenden Informationen,

gesichert werden.

Sekundär geheimzuhaltende Informationen sind:

- der Langzeitschlüssel (LZS),

- der Zeitschlüssel (ZS),

- interne Folgen (schlüsselabhängige Folgen und der zu

verarbeitende oder verarbeitete Text),

- der DCA.

Für ein Mitlesen der Sprüche ist die Kenntnis des LZS und

des ZS notwendig. Beide sind auf unterschiedliche Art ge-

fährdet.

Die Kenntnis des LZS durch Unbefugte würde einem Einbruch in

das gesamte System Vorschub leisen, weil der LZS bei allen

Anwendern des Gerätes T-325 vorhanden ist. Ein Zugriff auf

den LZS ist durch das (primitive) GAS (Verplombung, siehe

Anlage 1) feststellbar. Erfolgt der Zugriff jedoch durch

Instandsetzungspersonal, bleibt er unbemerkt!

Die Kenntnis des ZS (individuell) einer Verbindung erlaubt,

wenn der Gegner voraussetzungsgemäß in Besitz des LZS ist

und den DCA kennt, die Dechiffrierung des gesamten Nachrich-

tenaustausches auf dieser Verbindung während des Gültigkeits-

zeitraumes.

Ein Zugriff auf den ZS ist am effektivsten über das Schlüs-

selmittel, das besonders während der Aufbewahrung innerhalb

des Gültigkeitszeitraumes nach der Eingabe des ZS gefährdet

ist.

Für den konkreten Einsatzfall wäre es möglich und zweck-

mäßig,

- jeden Schlüssellochbandabschnitt (ZS) nur einmal zu nutzen

und nach Eingabe zu vernichten,

- bei notwendiger neuer Eingabe, z. B. nach Störungen mit

ZS-Verlust, einen neuen ZS einzulesen.

Der Schlüsselmittelverbrauch dürfte sich in Grenzen halten,

da jeweils nur 2 Nutzer beteiligt sind und von relativ

stabilen Betriebsbedingungen ausgegangen werden kann (Stand-

leitung, geschützte Stromversorgung).

Die unbefugte Kenntnisnahme einzelner interner Folgen (so-

fern es keine schlüsselabhängigen Folgen sind) kann diese

zwar kompromittieren, erlauben aber keinen Einbruch ins Sy-

stem.

Da der DCA weit verbreitet ist, kann nicht ausgeschlossen

werden, daß er auch Unbefugten bekannt ist. Es erscheint

deshalb nicht sinnvoll, unverhältnismäßig große Anstrengun-

gen zu seinem Schutz vorzunehmen.

Zum Schutz der sekundär geheimzuhaltenden Informationen

werden deshalb folgende Sicherungsmaßnahmen vorgesehen:

(1) Maßnahmen der statischen Sicherheit

(2) Maßnahmen der Ausstrahlungssicherheit

(3) Maßnahmen der Sicherheit gegenüber technischen Fehlern

(4) Maßnahmen der Nutzungssicherheit

Im folgenden Werden die einzelnen Maßnahmen beschrieben und

ihre Wirksamkeit eingeschätzt.

(1) Statische Sicherheit

Es wird ein normales EGS-Gehäuse verwendet. Els mechani-

sche Absicherung dienen lediglich eine Plombe an der

Frontplatte und zwei Plomben an der Rückwand. Diese

können allenfalls auf unbedarfte Gemüter abschreckend

wirken. Elektrische Maßnahmen zur Gefäßabsicherung sind

nicht enthalten. Während bei Gefahr eines unbefugten

Zugriffs (im vorgesehenen Einsatzfall unwahrscheinlich,

aber bei Einsatz der Geräte in anderen Bereichen nicht

auszuschließen) bei Anwesenheit des bestätigten Perso-

nals noch der Zeitschlüssel durch Ausschalten des Ge-

rätes gelöscht werden kann, ist der Langzeitschlüssel

vor einem Zugriff nicht geschützt.

Die statische Sicherheit ist also sehr gering und kann

nur durch operative Maßnahmen gewährleistet werden.

(2) Ausstrahlsicherheit

Die Aufstellung des Gerätes T-325 erfolgt in der Regel

im gleichen Raum wie die Datenverarbeitungstechnik in

einem Sperrbereich innerhalb der kontrollierten Zone.

Spezielle Schaltungsmaßnahmen zur Ausstrahlsicherheit

sind nicht enthalten. Das EGS-Gehäuse wirkt sich auch

hier nachteilig aus.

Eine annehmbare Ausstrahlsicherheit ist nur gegeben, wenn

die in Anlage 3, Punkt 2.2. dargelegten Mindestforderungen

eingehalten werden. Eine Verkleinerung der Zone 2 kann durch

Aufstellung des Gerätes in geschirmten Räumen erzielt werden.

(3) Sicherheit gegenüber technischen Fehlern

Im Gerät ist nur eine Software-PBS enthalten.

In der Initialisierungsphase, nach dem Einschalten, werden

bestimmte kryptologisch relevante Speicherinhalte über-

prüft und während des Chiffrierens wird die Arbeitsweise

des Chiffrators durch Kontrollsummen überwacht (Anlage 1).

Die Sicherheit gegenüber technischen Fehlern ist nach

Anlage 1 gering, da sich prinzipiell jeder technische Fehler

auf die Sicherheit der geheimen Informationen auswirken kann.

In Anlage 4 ist die Wahrscheinlichkeit für technische Fehler

berechnet worden. De mögliche Schaden wird aber nach Anlage 4

auf die Offenbarung eines Blockes begrenzt.

(4) Nutzungssicherheit

Die Nutzungssicherheit ist nach Anlage 2 als hoch einzu-

schätzen. Der Nachrichtenaustausch ist nur im "Normal-

betrieb" möglich, und in diesem Zustand werden alle In-

formationen chiffriert. Eine fahrlässige offene Über-

mittlung geheimer Informationen ist nicht möglich.

Die Bedienmöglichkeiten (außer der Schlüsseleingabe) be-

schränken sich auf die Durchführung des Datenübertra-

gungstestes bzw. ein Rücksetzen des Gerätes bei Fehlern

(RESET) und sind kryptologisch nicht relevant.

Fahrlässige oder unbewußte Fehlbedienungen führen nicht

zu Kompromittierung geheimer Informationen.

Im weitesten Sinne sind auch die Gebrauchsanweisung zum

Verfahren (GA) und die Bedienungsanweisung (BA) für den

Operator sekundär geheimzuhaltende Informationen.

Die GA muß entsprechend dem Grad ihrer kryptologischen

Relevanz eingestuft werden. Eine ggf. noch zu erstellende

BA enthält nur die Anleitung für den Operator zur Durch-

führung des Datenübertragungstest bzw. für ein Rücksetzen

bei Störungen. Diese BA kann niedrig eingestuft werden.

8. Restrisiko

Das Restrisiko wird maßgeblich bestimmt durch die gegebene

kryptologisch-technische Sicherheit. Es muß damit gerechnet

werden, daß mit einer geringen, dennoch nicht auszuschlie-

ßenden und gegenwärtigen nicht berechenbaren Wahrscheinlich-

keit bei einem technischen Fehler ein Block kompromittiert

werden kann.

Durch den Einsatz im MfS ist die kontrollierte Zone zwar

sicher bewacht, sie endet jedoch in der Regel an der Objekt-

begrenzung. Ob damit in jedem Fall die Forderung nach

Anlage 3 erfüllt werden, kann an dieser Stelle nicht einge-

schätzt werden. In diesem Fall muß mit der Möglichkeit einer

Auswertung der KOMA gerechnet werden.

Die Möglichkeit der beschriebenen imitativen Täuschung durch

den Gegner ist zum gegenwärtigen Zeitpunkt ohne größere

Softwareänderungen nicht zu verhindern.

9. Sicherheitsbestimmungen

(1) Das Gerät darf nur in gesicherten Räumen (Sperrbereich)

innerhalb einer kontrollierten Zone, deren Mindest-

radius vom höchsten zu bearbeitenden Geheimhaltungs-

grad abhängt, betrieben werden.

Das Gerät und die Datenend- und -übertragungstechnik

sind nach Möglichkeit in geschirmten Räumen zu betreiben.

(2) Die Schlüsseleingabe ist so vorzunehmen, daß Unbefugte

keinen Einblick haben.

(3) Bei Gefahr unbefugten Zugriffs zum Gerät ist das Gerät

mittels Netzschalter auszuschalten.

(4) Nach einem durch gestörten Empfang verursachten selbst-

tätigen Abbruch der Verbindung ist an den korrespondie-

renden Gerät T-325 die Taste "RÜCKSETZEN" zu betätigen,

und danach ist der Datenübertragungstest durchzuführen.

(5) Läßt sich der Datenübertragungstest nicht durchführen,

ist der Kanal einschließlich Modems zu überprüfen. Wenn

der Kanal in Ordnung ist, muß die Instandsetzung veran-

laßt werden. Es ist verboten, mit dem Gerät weiter zu

arbeiten!

Quellen

/1/ Grundsätze für die Erarbeitung von Bedienanalysen

für Chiffriertechnik

VVS MfS-o020-XI/648/86

/2/ Gegnerische imitative Täuschung bei T-314/T-325

(Manuskript)

/3/ Erreichbare Sicherheit beim Einsatz T-325

/4/ Aufgabenstellung für die Entwicklung der Schlüssel-

mittel für die Geräte T-311, T-314, T-317 und T-325

GVS MfS-o020-XI/307/87

/5/ VWP-Steuerprogramm Anwendungsbeschreibung Schnittstel-

lenadapter M Anlage 2

DS-n 1100/017/88

A n l a g e A 1

PBS-Analyse T-325

Das Gerät T-325 enthält keine KSS im herkömmlichen Sinne

(Hard- und Software zur Überwachung der kryptologisch rele-

vanten Baugruppen), sondern nur ein Software PBS (Überwa-

chung durch eine spezielle Software), mit dem kryptologisch

negative Auswirkungen auf die Sicherheit der geheimen Infor-

mationen durch technische Einzelfehler verhindert werden

sollen. Es ist nicht vorherbestimmbar ob ein beliebiger

technischer Fehler kryptologisch relevant ist oder nicht,

wie es auch nicht möglich ist zu bestimmen, welche techni-

sche Fehler kryptologisch relevant sind.

Die Menge der möglichen technischen Fehler ist zu groß, um

jeden einzelnen auf kryptologische Relevanz zu prüfen. Für

größere Klassen technische Fehler gilt mit hoher Wahr-

scheinlichkeit die Aussage, daß sie durch die implementier-

ten Softwaremaßnahmen zu keinen kryptologisch relevanten

Auswirkungen führen. Da es gegenwärtig noch keine Grundlage

gibt, die Wahrscheinlichkeit von kryptologisch unzulässigen

Fehlzuständen bei Vorhandensein eines Software-PBS zu be-

rechnen und diese somit nicht auszuschließen sind, muß mit

der Möglichkeit ihres Auftretens - mit einer sicherlich sehr

geringen Wahrscheinlichkeit - gerechnet werden.

Diese besondere Lage ist die Ursache dafür, daß keine KSS-

Analyse, wie sie bei anderer Technik üblich ist, durchge-

führt werden kann. Deshalb kann im folgenden nur die Wirkung

der in der Software implantierten Tests und die Wahrschein-

lichkeit und der Grad einer Kompromittierung geheimer Infor-

mationen untersucht werden.

1. Durchgeführte Test in der Initialisierungsphase

Nach Einschalten wird automatisch ein ROM-Test, ein RAM-

Test, EIN DCA-Test sowie bei der Zufallsfolgeerstellung ein

Test derselben auf Einhaltung vorgegebener Kriterien und bei

der Schlüsseleingabe ein Test auf fehlerfreies Einlesen des

Schlüssels durchgeführt.

(1) ROM-Test

Die Inhalte aller Speicherzellen werden zu einer CRC-

Summe addiert und mit dem vorher berechneten und abge-

speicherten CRC-Wert vergleichen. Bei einem 1 kByte-EPROM

z. B. werden die 28192 möglichen Belegungen auf 216 CRC-

Werte abgebildet. die Wahrscheinlichkeit, bei Verfäl-

schung des Speicherinhalts genau den vorher berechneten

und abgespeicherten richtigen CRC-Wert zu bilden, ist

2-16. Damit kann eine relativ sichere Aussage über die

Richtigkeit der Speicherinhalte gemacht werden.

Zur CPU-Kontrolle wird ein ROM-Test über einen ROM-

Bereich mit fehlerhaftem CRC-Wert durchgeführt. Der ROM-

test muß bei sonst fehlerfreien ROM-Bereich den CRC-

Fehler erkennen.

(2) RAM-Test

Der RAM-Test prüft die Beschreibbarkeit der RAM-Zellen

und die gegenseitige Nichtbeeinflussung von RAM-Zellen.

Dazu werden die Speicherzellen nacheinander mit be-

stimmten Bitmustern beschrieben. Diese werden wieder

ausgelesen und mit dem Ursprungswert verglichen. Der Be-

reich, in dem der Zeitschlüssel steht, wird ausgespart

(siehe (5)).

Der RAM-Test ist so gestaltet, daß die Adressierungs-

fehler

- Zugriff auf physisch gleiche Speicherzellen durch un-

terschiedliche Adressen

- Zugriff auf ROM-Zelle statt auf RAM-Zelle

erkannt werden.

(3) DCA-Test

Auf eine nichtflüchtige gespeicherte Prüffolge wird mit

einem ebenfalls nichtflüchtig gespeicherten Prüfschlüs-

sel 75mal der DCA angewendet. Anschließend wird das Er- Im vorhandenen Gerät wird der DCA nur einmal durchlaufen

gebnis dieser Chiffrierung mit einer vorher berechneten

Folge, die das richtige Ergebnis der o. g. Prozedur dar-

stellt und auch nichtflüchtig gespeichert wurde, ver-

glichen. Bei Übereinstimmung der beiden Folgen wird die

Aussage erbracht, daß der DCA richtig abgearbeitet wird.

(4) Zufallsfolgetest

Die vom Zufallsgenerator gelieferte Folge der Länge

16kbit wird auf das Auftreten des Wortes 4DH überprüft.

Der Erwartungswert ergibt sich zu μ = 64. Die Grenzen

der zulässigen Abweichungen wurden mit

{μ - 3δ, μ + 3δ} = {22, 106}

festgelegt. Liegt die Anzahl des Auftretens des Wortes

4DH in diesen Grenzen, widerspricht der Test nicht der

Annahme:

"Es liegt eine Zufallsfolge vor",

und die Zufallsfolge wird freigegeben.

(5) Test auf fehlerfreies Einlesen des Schlüssels

Beim Einlesen des Schlüssels wird eine CRC-Prüfsumme

gebildet. Diese wird mit der bereits auf dem Schlüssel-

mittel abgelochten und ebenfalls abgespeicherten CRC-

Prüfsumme verglichen. Bei Übereinstimmung wird mit hoher

Wahrscheinlichkeit (1 - 216) die Aussage erbracht, daß

der Schlüssel fehlerfrei übernommen wurde. Bei fehler-

hafter Übernahme verharrt das Gerät in diesem Betriebs-

zustand, bis ein gültiger Schlüssel eingelesen wurde.

Als zusätzliche Sicherung werden in der Initialisierungs-

phase 5 Kontrollwerte (je 1 Byte) definiert. Bei jedem der

Tests (1) … (5) wird ein Wert in eine bestimmte RAM-Zelle

geschrieben. Nach allen Prüfungen werden die Kontrollwerte

wieder abgefragt. Wenn die entsprechenden Kontrollen nicht

durchlaufen wurden, also kein Kontrollwert geschrieben wurde,

oder wenn durch Fehler der entsprechende Kontrollwert ver-

fälscht oder nicht gefunden wurde, wird "Fehler CPU"

ausgegeben und der Blockierzustand eingenommen.

Beim Erkennen eines Fehlers in einem der Test (1) … (4)

wird über die Software die Blockierung ausgelöst und hard-

waremäßig der Ausgabetakt und die Steuerleitung an den den

Treiberschaltkreisen vorgeschalteten Gattern gesperrt. Damit

wird ein Übergang in den Betriebszustand Normalbetrieb und

die Ausgabe von Informationen verhindert. Durch die Blockie-

rung der Steuerleitungen erkennt die DÜE die DEE als gestört

und umgekehrt, es kommt keine Verbindung zustande.

2. Test während der Chiffrierung

Da die unter 1. genannten Test nur in der Initialisierungs-

phase wirken, wurde nach Möglichkeit gesucht, auch im Nor-

malbetrieb die ordnungsgemäße Arbeit der Software zu über-

wachen. Dazu laufen folgende Tests ab:

(1) Beim ZS-Einlesen vom Lochband wird einmal der DCA auf

eine feste Folge unter Benutzung des aktuellen ZS ange-

wandt und die erzeugte Prüffolge abgespeichert. Bei

jedem Verlassen des Sendezyklus wird diese Prüffolge neu

erzeugt und mit der abgespeicherten verglichen. Bei

Nichtübereinstimmung wird blockiert.

(2) In jedem Sendezyklus wird ein Kontrollwert eingestellt

und mit einem im eigentlichen Chiffrierprogramm enthal-

tenen Kontrollwert vergleichen. Bei Nichtübereinstimmung

erfolgt die Blockierung.

(3) Bei der Chiffrierung der Daten (Eingelesene Daten mod 2-

verknüpft mit Additionsreihe) wird über den gesamten

Block (8 Byte) eine Kontrollsumme gebildet. Bei der Aus-

gabe der chiffrierten Daten auf den Kanal wird ebenfalls

eine Kontrollsumme gebildet. Beide Kontrollsummen werden

verglichen und bei Nichtübereinstimmung erfolgt die

Blockierung.

(4) Beim Übergang von Sende- zum Empfangszyklus wird über

den letzten chiffrierten Block, der als Ausgangswert für

die neue Additionsreihe dient, eine Kontrollsumme gebil-

det und zusammen mit dem Block abgespeichert. Bei erneu-

tem Übergang in den Sendezyklus wird der abgespeicherte

Block zurückgeholt, nochmals eine Kontrollsumme gebildet

und diese mit der abgespeicherten Kontrollsumme verglichen.

Bei Nichtübereinstimmung erfolgt die Blockierung.

(5) Bei der Kontrolle der Prüfsummen bei der Ausgabe wird

geprüft, ob die CPU die für die Fehlerkontrolle relvan-

ten Befehle richtig abarbeitet. Wird XOR 0FFH nicht aus-

geführt, erfolgt die Blockierung. Bei Nichtausführung

von JPNZ .. springt die CPU in eine Warteschleife, es

wird kein Text ausgesendet.

(6) Jede Synchronfolge wird untersucht, ob in ihr acht gleiche

Zeichen enthalten sind Wenn dieser Fall erkannt wird,

erfolgt die Blockierung.

(7) Vor der Ausgabe von Daten in Richtung DÜE wird im Regi-

ster DE' das Bit 1 von D' fest auf logisch 1 gesetzt.

Dadurch können nur aus den RAM-Bereichen

0E00H bis 0EFFH bzw. 0F00H bis 0FFFH

Daten zur DÜE ausgegeben werden. In diesen RAM-Bereichen

stehen die chiffrierten Daten. Somit wird die Ausgabe

von Klar- oder Schlüsselinformationen verhindert.

Mit diesen Test wird eine Reihe Softwarefehler infolge

technischer Fehler erkannt und negative Auswirkungen dersel-

ben auf die Sicherheit verhindert. Eine nicht qualitäts-

gerechte Chiffrierung bei ansonsten funktionierender Steue-

rungen des Gerätes durch den Rechner ist sehr unwahrschein-

lich, da sie nur durch ROM- oder CPU-Fehler verursacht werden

kann. Es ist wenig wahrscheinlich, daß dann das Gerät über-

haupt noch funktioniert.

Wenn dieser fall aber dennoch auftreten würde (dann müßte

es sich um Mehrfachfehler handeln, deren Wahrscheinlichkeit

sicher gegen Null strebt, aber nicht gleich Null ist), würde

er nicht erkannt.

Die Wirksamkeit der unter 1. und 2. genannten Maßnahmen wurde

praktisch überprüft.

3. Wahrscheinlichkeit und Grad einer Kompromittierung

geheimer Informationen

In den einleitenden Worten wurde bereits dargelegt, daß es

nicht möglich ist, präzise Aussagen zu machen, unter welchen

Umständen ein KUFZ auftritt. Ein technischer Fehler kann zu

einem KUFZ führen, muß es aber nicht zwangsläufig. In Anlage

4 wird die Wahrscheinlichkeit für das Auftreten von technischen

Fehlern allgemein berechnet.

Danach ist bei 40°C die Wahrscheinlichkeit, daß ein Fehler in

einem Zeitraum von 3 Jahren auftritt,

- in einer Punkt-zu-Punkt Verbindung

(individuelle Schlüssel) = 1,04 %

- im System von 150 Geräten = 55,1 %

Die mit dieser Wahrscheinlichkeit auftretenden technischen

Fehler können nun kryptologisch relevant oder auch nicht

relevant sein. Die Fälle, in denen die Fehler nicht relevant

sind, brauchen nicht weiter betrachtet zu werden. Ein kryp-

tologisch relevanter Fehler aber kann zur Offenbarung gehei-

mer Informationen führen.

In Anlage 4 wurde dazu Stellung genommen und festgestellt,

daß durch die Gegenstelle eine Art "externe Kontrolle"

durchgeführt wird, wodurch das Ausmaß eines möglichen Scha-

dens auf eine Block begrenzt ist. Dieser kann bei der ver-

wendeten BSC-Prozedur aber maximal 4 kByte lang sein.

4. Schlußfolgerungen

Die in der Software implementierten Tests verringern die

Wahrscheinlichkeit des Auftretens von kryptologisch relevan-

ten Fehlern ganz erheblich. Es gibt z.Z. noch keine Möglich-

keit, die Zuverlässigkeit eines Software-PBS zu berechnen.

Wenn auch die Wahrscheinlichkeit kryptologisch relevanter

Fehler durch eben diese Tests als sehr gering anzusehen ist,

können kryptologisch relevante Fehler dennoch nicht hundert-

prozentig ausgeschlossen werden.

Durch möglichst kleine Blocklängen kann eine mögliche Kom-

promittierung in Grenzen gehalten werden.

Bei einem selbsttätigen Verbindungsabbruch durch gestörten

Empfang (die Ursache kann ein kryptologisch relevanter Feh-

ler sein!) ist nach Taste "RÜCKSETZEN" der Datenübertra-

gungstest (DÜT) durchzuführen. Läßt sich dieser nicht durch-

führen, sind der Kanal und die Modems zu überprüfen. Wenn

diese in Ordnung sind, muß angenommen werden, daß das Gerät

T-325 defekt ist. Es muß verboten werden, mit diesem Gerät

weiterzuarbeiten. Dabei geht es weniger und die primäre ge-

heimzuhaltenden Informationen (max. 1 Block kompromittiert)

als vielmehr um die sekundär geheimzuhaltenden Informationen

(Ausgabe von Schlüsselinformationen …).

In /3/ wurde gefordert, möglichst keine Nachrichten mit VS-

Charakter zu übermitteln. Die gegenwärtige Einsatzkonzeption

hat diese Forderung nicht berücksichtigt, so daß auch u. U.

mit einer Kompromittierung von Staatsgeheimnissen gerechnet

werden muß.

A n l a g e A 2

Bedienanalyse T-325

Aufgrund der Notwendigkeit, das Verfahren POLLUX im Nach-

hinein zu einem vorhandenen Gerät zu entwicklen, kann eine

Bedienanalyse nur beschränkt, d. h. nicht im vollen in /2/

aufgeführten Umfang, durchgeführt werden. Es ist noch keine

Gebrauchsanweisung vorhanden, vielmehr sollen diese und wei-

tere Untersuchungen zur Erarbeitung spezifischer Sicher-

heitsvorschriften beitragen. Aus diesem Grunde können nur

die Wirkungen der Bedienelemente, mögliche unbewußte bzw.

fahrlässige Fehlbedienungen und Möglichkeiten der Informa-

tionsgewinnung durch den Gegner betrachtet werden.

1. Wirkung der Bedienelemente

(1) Netzschalter

Die Wirkung des Netzschalters ist trivial und wird nicht

weiter betrachtet. Von Bedeutung ist nur, daß beim Aus-

schalten der Zeitschlüssel durch den Abfall der Versor-

gungsspannung der Speicherelemente verloren geht.

(Wenn die Betriebsspannung des Schlüsselspeichers (RAM)

zu Null wird, ist der ehemalige Speicherinhalt nicht zu

regenerieren. Nach Wiedereinschalten nehmen die einzel-

nen Speicherzellen eine Vorzugslage ein, die nur mit

einer sehr geringen Wahrscheinlichkeit eine Übereinstim-

mung des aus dieser Belegung gebildeten CRC-Vektors mit

dem zufälligen Inhalt der im Normalfall den CRC-Wert

enthaltenden Speicherzellen ergibt.)

(2) Taste ANZEIGE

Die Taste ANZEIGE dient nur der Überprüfung der Funk-

tionsfähigkeit der Anzeigeelemente und wird deshalb

nicht weiter betrachtet.

(3) Taste TEST

Die Taste TEST dient dem Übergang in den Betriebszustand

(BZ) Datenübertragungstest DÜT). Siw wirkt nur im Be-

triebszustand NB, in anderen Betriebszuständen ist sie

wirkungslos. Sie führt zur logischen Trennung von der

DEE, bei einer laufenden Übertragung bewirkt sie deren

Abbruch.

(4) Taste START TEST

Diese Taste bewirkt im BZ BÜT den Beginn der Übertragung

der Testfolgen. In den anderen Betriebszuständen ist die

Taste wirkungslos.

(5) Taste RÜCKSETZEN

Die Taste RÜCKSETZEN bewirkt aus allen Betriebszuständen

heraus einen Sprung an den Anfang des Programms. Es

erfolgt ein RAM-Test, bei dem der Speicherbereich für

den ZS ausgespart wird. Über diesen genannten Speicher-

bereich wird die CRC-Summe gebildet und mit der vorhan-

denen abgespeicherten CRC-Summe verglichen. Stimmen bei-

de überein, wird der Speicherinhalt als gültiger Zeit-

schlüssel gewertet. Bei vorhandenem Zeitschlüssel er-

folgt ein Übergang in BZ NB.

(6) Handleser

Nach Einschalten und Durchlaufen der Anfangstests wird

im BZ Schlüsseleingabe (SE) der Handleser aktiviert. Es

ist jetzt möglich, den Schlüssel vom Lochband einzu-

lesen. Nach erfolgreicher Übernahme wird der Handleser

wieder inaktiv

2. Unbewußte bzw. fahrlässige Fehlbedienung

Eine unbewußte oder fahrlässige Betätigung der Tasten ruft

allenfalls eine Störung der Datenübertragung hervor, hat je-

doch keine kryptologisch negative Auswirkungen.

Von Bedeutung sind nur Fehler, die bei der Schlüsseleingabe

gemacht werden können.

(1) Schlüsselwechsel ohne vorheriges Aus- und Wiederein-

schalten

Das Gerät kommt nicht in den BZ ZE, es erfolgt auch

keine entsprechende Anzeige.

Der alte ZS bleibt gespeichert, das Gerät chiffriert

ordentlich, es kommt aber keine Verständigung mit der

Gegenstelle zustande, wenn diese den ZS gewechselt hat

bzw. mit einem anderen ZS arbeitet.

(2) Erneutes Einlesen des alten (und nunmehr ungültigen) ZS

Die Folgen sind die gleiche wie in (1).

(3) Hin- und Herschiebe des ZS-Lochbandes beim Einlesen

Der ZS wird beim Einlesen verfälscht, dies wird erkannt,

es erfolgt kein Übergang in Normalbetrieb.

Die geschilderten Fälle führen entweder zu Störungen im Be-

triebsablauf ((1), (2)) oder verhindern die Arbeit des Ge-

rätes ((2)). Werden die Fehler (1) und (2) an beiden korres-

pondierenden Stellen fahrlässig einmalig gemacht, sind sie

kryptologisch nicht relevant. Werden sie hingegen z. B.

durch falsche Ausbildung längere Zeit systematisch begangen,

ergibt sich eine kryptologische Relevanz.

3. Möglichkeiten der Informationsgewinnung durch den Gegner

Die in Punkt 2. unter (1) und (2) genannten Fälle werden

dann relevant, wenn z. B. eine für den Gegner arbeitende

Person (Mitarbeiter des Chiffrierdienstes!) den gültigen ZS

verraten hat (oder dieser anderweitig dem Gegner bekannt

wurde) und nun versucht, die Arbeit mit diesem ZS zu ver-

längern. Dabei kann aufgrund der BSC-Prozedur nur der erste

Block (dient im allgemeinen nur der Verbindungsaufnahme,

d.h. er ist ohne Sicherheitsrelevanz) kompromittiert wer-

den, da die Gegenstelle Negativquittung gibt und der ge-

nannt Block erneut gesendet wird - bis zum Abbruch der

Verbindung.

4. Zusammenfassung

Mit Ausnahme der Fehlbedienungen

- Schlüsselwechsel ohne vorheriges Aus- und Wiedereinschalten

- erneutes Einlese des alten ZS

ist keine Gefährdung der geheimen Informationen zu erkennen.

Der Ausmaß der Gefährdung geheimer Informationen durch o. g.

Fehlbedienungen ist auf einen Block begrenzt. Diese Fehlbe-

dienung sind bei gewissenhafter Arbeitsweise mit großer

Sicherheit vermeidbar.

Eine wesentliche (systematische) Überschreitung der ZS-

Geltungsdauer kann sich als kryptologisch relevant heraus-

stellen und ist durch geeignete operative Festlegungen zu

verhindern (z. B. Schulung, unabhängiges Handeln der beiden

Korrespondenten).

Eine gegnerische Einwirkung muß durch geeignete Maßnahmen

ausgeschlossen werden.

A n l a g e A 3

KOMA-Ergebnisse

1. Voraussetzungen

Die Aussagen gründen sich auf Messungen an einem Funktions-

muster des Gerätes T-325 (FuMu 1) bzw. auf Grenzwerte laut

EAST T-319, Anlage 2 (EAST T-319) (/1, 2/. Messungen an

Gerätesystemen einschließlich DEE erfolgte nicht.

Schwerpunkt der Untersuchungen waren mögliche Gefährdungen

durch Schlüsseleingabe (SE). Ausgangspunkt bilden Anfor-

derungen für GVS-Verarbeitung.

2. Ergebnisse

2.1. Meßwerte am FuMu 1

2.1.1. Zone 1 (Abstand zu fremder Technik)

durch SE: 0,9 m

2.1.2. Zone 2 (Mindestradius der kontrollierten Zone)

durch SE: 10 m/27 m*

* je nach Kontaktierung DEE - Filterkarte - Rückwand

2.1.3. KOMA auf Netzanschluß

durch SE: bis 29 dB über zulässigem Wert

→ Mindestdämpfung bis zur Grenze der kontr. Zone

2.1.4. KOMA auf DÜE-Anschluß

durch SE: bis 21 dB* über zulässigem Wert

* Meß- bzw. Nachweisgrenze

→ ggf. Nachmessungen; können Wert auf ca. 0 dB reduzieren

2.1.5. KOMA auf DEE-Anschluß

durch SE: bis 42 dB über zulässigem Wert an Grenze der

kontr. Zone

→ DEE und weitere periphere Technik muß bei Verbindung nach

außerhalb der kontrollierten Zone Mindestdämpfung von 43 dB

gewährleisten.

2.1.6. Stromaufnahmemodulation

durch SE: ΔI/I = 4,6 * 10-8

→ vernachlässigbare klein im Vergleich zum Forderungswert

ΔI/I = 10-3

2.2. Resultierende Werte aus EAST T-319

2.2.1. Zone 1

durch SE: 2,6 m

durch KT-Verarbeitung mit 600 Bit/s (KT): 2,5 m

2.2.2. Zone 2

durch SE. 26 m

durch Schlüsselverarbeitung mit 2,5 MHz-Takt (SV): 31 m

durch KT: 23 m

2.2.3. KOMA auf Netzanschluß

durch SE: bis 36 dB über zul. Wert

durch SV: bis 49 dB über zul. Wert

durch KT: bis 35 dB über zul. Wert

→ Mindestdämpfung bis zur Grenze der kontr. Zone: 36 dB

2.2.4. KOMA auf DÜE-Anschluß

durch SE: bis 11 dB über zul. Wert

durch SV: bis 24 dB über zul. Wert

durch KT: bis 48 dB über zul. Wert

2.2.5. KOMA auf DEE-Anschluß

durch SE: bis 41 dB über zul. Wert an Grenze der kontr. Zone

durch SV: bis 54 dB " " " " " " " "

2.3. Zusätzliche Gefährdungen

Durch Anschaltung von DEE-Kabel und DEE-Geräten kann die am

DEE-Anschluß vorhandene KOMA-Spannung durch Antennenwirkung

ausgestrahlt werden. Das führt durch Erhöhung der Ausstrah-

lung um bis zu 20 dB, was einer Vergrößerung der Zone 2 um

den Faktor 2 … 10 entspricht.

Wichtig ist in diesem Zusammenhang die Kontaktierung DEE -

Filter - Gerätegehäuse (über Befestigung aus Metall, nicht

wie beim untersuchten Muster aus Isolierwerkstoff), da bei

Fehler dieser Kontaktierung selbst das geschirmte Kabel DEE -

SSAM (T-32) als Antenne wirkt (s. /3/).

3. Zusammenfassung

Bei der Installation ist ein Mindestabstand des Gerätes T-325

und der zugehörigen DEE von 20m zur Grenze der kontrol-

lierten Zone einzuhalten (je nach DEE ist der Abstand zu

vergrößern). Der Abstand zu fremder Technik sowie kanalbil-

denden Einrichtungen einschließlich der an T-325 angeschlos-

senen DÜE muß mindestens 2,5 m betragen.

Die Netzinstallation muß eine Dämpfung im Bereich 1 … 30